Добро пожаловать обратно, кибервоины!

В предыдущей статье я подробно описал процесс проникновения в «Автодор», российскую государственную компанию, контролирующую строительство и содержание дорог и автомагистралей. Во второй части мы наконец реализуем наши тщательно продуманные планы.

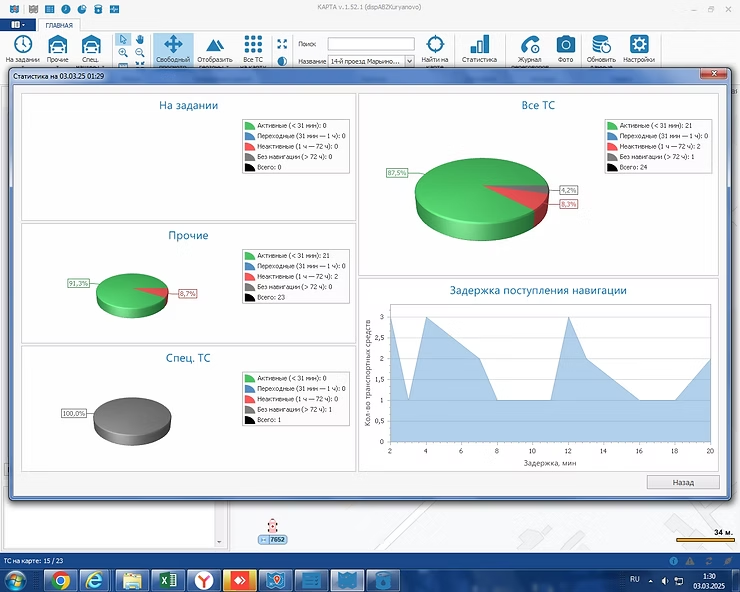

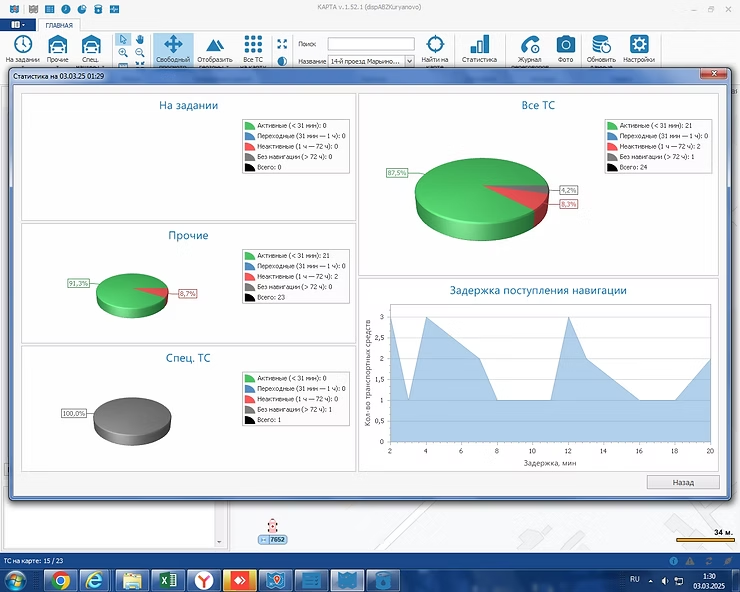

На большинстве диспетчерских терминалов работало приложение для мониторинга транспортных средств — базовое управление автопарком. Можно было бы ожидать какой-то защиты входа, и технически она была. Но во многих случаях логин и пароль были одинаковыми. Простота, слабая защита. Оказавшись внутри, мы могли видеть всё: маршруты, текущие задачи, журналы технического обслуживания и даже статистику технического состояния отдельных узлов каждого транспортного средства.

Отчет о деятельности автопарка, сформированный с помощью системы GPS/телеметрии

Отчет о деятельности автопарка, сформированный с помощью системы GPS/телеметрии

GPS-отслеживание и отчет о деятельности коммунальных транспортных средств

GPS-отслеживание и отчет о деятельности коммунальных транспортных средств

Панель мониторинга автопарка КАРТА

Панель мониторинга автопарка КАРТА

Панель мониторинга состояния и отслеживания транспортного средства

Панель мониторинга состояния и отслеживания транспортного средства

Мы могли отслеживать их в режиме реального времени, останавливать и следить за погодой в той части Москвы, где они находились. Где угодно! Полная видимость и полный контроль.

Если вы смотрели «Мистера Робота» , то наверняка помните сцену, где ФБР преследовало такси с Эллиотом и Дарлин. Ирвинг позвонил диспетчеру, заявил, что машина угнана, и они удалённо её заглушили. Здесь та же концепция. Прямая трансляция.

Небольшие файлы были извлечены с помощью Evil-WinRM через SOCKS-прокси. Для более крупных дампов мы использовали скрипты PowerShell, такие как PSUpload. Могли ли мы действовать полностью скрытно, используя ICMP- или DNS-туннели? Конечно. Но в этом не было необходимости. Реальная угроза была не в сети, а в пользователе и запущенном им антивирусе.

Потребовалась неделя постоянного давления: аккаунты удалялись, пароли менялись, коды сброса паролей рассылались на телефоны, активные сеансы в Telegram, WhatsApp и синхронизация браузеров завершались. Токены двухфакторной аутентификации (2FA) отзывались. Приложения для аутентификации отключались. Всё, к чему можно было прикоснуться, трогалось. Если не удавалось удалить аккаунт, мы стирали его содержимое.

У некоторых были сохранённые фразы в сообщениях Telegram, прямо на рабочих станциях. Эти фразы не задерживались там надолго.

А теперь представьте, что вы просыпаетесь и видите это. День за днём. Вы не представляете, насколько всё серьёзно. Может быть, кто-то смотрит вашу веб-камеру. Может быть, ваш микрофон работает. Их пугает не сам факт взлома, а неопределённость.

Экран входа во внутреннюю систему, используемую дорожными службами города Москвы

Экран входа во внутреннюю систему, используемую дорожными службами города Москвы

Globador, используемый для управления доступом сотрудников

Globador, используемый для управления доступом сотрудников

Мы не медлили. Все действующие разрешения были отозваны. Идентификаторы начали исчезать из системы. В итоге всё выглядело как стартап с одним одиноким администратором, но мы сменили и его пароль. Теперь это была наша учётная запись.

К этому моменту Защитник Windows был отключен на всех критически важных компьютерах. Эта проблема была решена ранее. План состоял в том, чтобы уничтожить вирус-вымогатель и зашифровать системы одним синхронным ударом.

Если в среде используется Active Directory, можно использовать групповую политику для распространения запланированной задачи по всем системам. Эта задача загружает полезную нагрузку из общей папки и запускает её. Если AD нет? Вы загружаете исполняемые файлы вручную. Медленнее, но всё равно выполняет свою работу, просто требует больше усилий или времени. Но будьте осторожны: если они отключат интернет в качестве защиты, то мы все потеряем свет.

Для более крупных сред без AD мы настраиваем отдельные запланированные задачи в каждой системе с привилегиями уровня SYSTEM. Таким образом, все задачи выполняются одновременно и очищают всю сеть.

Вот как настроить запланированную задачу в CMD или PowerShell:

schtasks /create /tn «Служба обновления Windows» /tr «C:\Windows\Tasks\RANSOME.exe» /sc ежедневно /st 04:00 /ru Система /f

Чтобы убедиться, что все на месте:

schtasks /query /tn «Служба обновления Windows»

А если вам когда-нибудь понадобится форсировать его раньше времени:

schtasks /run /tn «Служба обновления Windows»

CMD — ваш друг, он тише PowerShell, который всё регистрирует. Задайте задачу ежедневно, на всякий случай. Если сеть отключится в 4 утра, завтра у вас будет ещё один шанс. Пусть машины позаботятся об остальном.

Здесь вы можете увидеть некоторые из них «хорошо сделаны». Вся сеть, конечно, не поместилась бы на экране.

Захват облака

Разобравшись во внутренних данных, мы нашли учётные данные для доступа к их облачным системам. Облако использовалось для мониторинга производства, а данные поступали с различных площадок, и все они централизованно анализировались.

Нам повезло. Учётная запись администратора была скомпрометирована на ранней стадии. У нас был полный контроль. Но мы не стали шуметь. Вместо этого мы разобрали её по частям. Всё началось с тихого редактирования базы данных. Не удаления, а искажения. Поэтому при резервном копировании сохранялись повреждённые данные. Со временем и сами резервные копии были заражены.

Интерфейс управления доступом пользователей для правительства Москвы

Интерфейс управления доступом пользователей для правительства Москвы

Примерно через месяц скрытых манипуляций мы щёлкнули выключателем. Удалили пользователей, стёрли записи, разрушили систему изнутри. Это произошло сразу после того, как мы вывели из строя их внутреннюю сеть, так что быстрого решения не было.

Они с трудом перестраивали облако с нуля. Некоторые данные могут быть утрачены навсегда. Такие потери невозможно восполнить.

Эксфильтрация прошла чисто. Саботаж был преднамеренным. Система была взломана изнутри, сначала тихо, а затем достаточно громко, чтобы оставить неизгладимый след.

Надеюсь, вы, кибервоины, узнали что-то новое о доступе, контроле, выборе времени и искусстве оставаться скрытым, пока не придет время нанести удар!

В предыдущей статье я подробно описал процесс проникновения в «Автодор», российскую государственную компанию, контролирующую строительство и содержание дорог и автомагистралей. Во второй части мы наконец реализуем наши тщательно продуманные планы.

Захват специализированных транспортных средств

На большинстве диспетчерских терминалов работало приложение для мониторинга транспортных средств — базовое управление автопарком. Можно было бы ожидать какой-то защиты входа, и технически она была. Но во многих случаях логин и пароль были одинаковыми. Простота, слабая защита. Оказавшись внутри, мы могли видеть всё: маршруты, текущие задачи, журналы технического обслуживания и даже статистику технического состояния отдельных узлов каждого транспортного средства.

Мы могли отслеживать их в режиме реального времени, останавливать и следить за погодой в той части Москвы, где они находились. Где угодно! Полная видимость и полный контроль.

Если вы смотрели «Мистера Робота» , то наверняка помните сцену, где ФБР преследовало такси с Эллиотом и Дарлин. Ирвинг позвонил диспетчеру, заявил, что машина угнана, и они удалённо её заглушили. Здесь та же концепция. Прямая трансляция.

Кража данных

К этому моменту мы уже знали систему вдоль и поперёк. Выгрузка была быстрой. Иногда вручную — доставали всё необходимое по мере необходимости. Иногда — по скрипту, если целевые папки были очевидны или у нас было мало времени.Небольшие файлы были извлечены с помощью Evil-WinRM через SOCKS-прокси. Для более крупных дампов мы использовали скрипты PowerShell, такие как PSUpload. Могли ли мы действовать полностью скрытно, используя ICMP- или DNS-туннели? Конечно. Но в этом не было необходимости. Реальная угроза была не в сети, а в пользователе и запущенном им антивирусе.

Паранойя

Эта часть была предназначена для коллаборационистов, людей, работавших на оккупированных территориях. Как и в кругах Данте, предателям досталась самая худшая участь.Потребовалась неделя постоянного давления: аккаунты удалялись, пароли менялись, коды сброса паролей рассылались на телефоны, активные сеансы в Telegram, WhatsApp и синхронизация браузеров завершались. Токены двухфакторной аутентификации (2FA) отзывались. Приложения для аутентификации отключались. Всё, к чему можно было прикоснуться, трогалось. Если не удавалось удалить аккаунт, мы стирали его содержимое.

У некоторых были сохранённые фразы в сообщениях Telegram, прямо на рабочих станциях. Эти фразы не задерживались там надолго.

А теперь представьте, что вы просыпаетесь и видите это. День за днём. Вы не представляете, насколько всё серьёзно. Может быть, кто-то смотрит вашу веб-камеру. Может быть, ваш микрофон работает. Их пугает не сам факт взлома, а неопределённость.

Веб-приложение: цифровой контроль доступа

Существовало централизованное веб-приложение для управления разрешениями на доступ для транспортных средств и работников. Можно было выдавать новые разрешения или отзывать существующие. Можно было даже нанимать и увольнять сотрудников, добавляя или удаляя идентификаторы в бэкенде.

Мы не медлили. Все действующие разрешения были отозваны. Идентификаторы начали исчезать из системы. В итоге всё выглядело как стартап с одним одиноким администратором, но мы сменили и его пароль. Теперь это была наша учётная запись.

Rugpull

4 утра по московскому времени были лучшим временем для этой задачи. Низкий трафик. Меньше глаз. Меньше вопросов. Это дало нам целый двухчасовой запас времени, чтобы без сопротивления охватить всю сеть.К этому моменту Защитник Windows был отключен на всех критически важных компьютерах. Эта проблема была решена ранее. План состоял в том, чтобы уничтожить вирус-вымогатель и зашифровать системы одним синхронным ударом.

Если в среде используется Active Directory, можно использовать групповую политику для распространения запланированной задачи по всем системам. Эта задача загружает полезную нагрузку из общей папки и запускает её. Если AD нет? Вы загружаете исполняемые файлы вручную. Медленнее, но всё равно выполняет свою работу, просто требует больше усилий или времени. Но будьте осторожны: если они отключат интернет в качестве защиты, то мы все потеряем свет.

Для более крупных сред без AD мы настраиваем отдельные запланированные задачи в каждой системе с привилегиями уровня SYSTEM. Таким образом, все задачи выполняются одновременно и очищают всю сеть.

Вот как настроить запланированную задачу в CMD или PowerShell:

schtasks /create /tn «Служба обновления Windows» /tr «C:\Windows\Tasks\RANSOME.exe» /sc ежедневно /st 04:00 /ru Система /f

Чтобы убедиться, что все на месте:

schtasks /query /tn «Служба обновления Windows»

А если вам когда-нибудь понадобится форсировать его раньше времени:

schtasks /run /tn «Служба обновления Windows»

CMD — ваш друг, он тише PowerShell, который всё регистрирует. Задайте задачу ежедневно, на всякий случай. Если сеть отключится в 4 утра, завтра у вас будет ещё один шанс. Пусть машины позаботятся об остальном.

Здесь вы можете увидеть некоторые из них «хорошо сделаны». Вся сеть, конечно, не поместилась бы на экране.

Захват облака

Разобравшись во внутренних данных, мы нашли учётные данные для доступа к их облачным системам. Облако использовалось для мониторинга производства, а данные поступали с различных площадок, и все они централизованно анализировались.

Нам повезло. Учётная запись администратора была скомпрометирована на ранней стадии. У нас был полный контроль. Но мы не стали шуметь. Вместо этого мы разобрали её по частям. Всё началось с тихого редактирования базы данных. Не удаления, а искажения. Поэтому при резервном копировании сохранялись повреждённые данные. Со временем и сами резервные копии были заражены.

Примерно через месяц скрытых манипуляций мы щёлкнули выключателем. Удалили пользователей, стёрли записи, разрушили систему изнутри. Это произошло сразу после того, как мы вывели из строя их внутреннюю сеть, так что быстрого решения не было.

Они с трудом перестраивали облако с нуля. Некоторые данные могут быть утрачены навсегда. Такие потери невозможно восполнить.

Заключение

От первоначального доступа к цепочке поставок до полного контроля над инфраструктурой «Автодора» эта операция показала, насколько глубоко можно проникнуть в сеть, если объединить упорство, планирование и терпение. Мы пробирались сквозь облачные среды, системы диспетчеризации, каналы видеонаблюдения и платформы управления транспортными средствами, собирая разведданные, нарушая работу и не оставляя ни единого незатронутого места.Эксфильтрация прошла чисто. Саботаж был преднамеренным. Система была взломана изнутри, сначала тихо, а затем достаточно громко, чтобы оставить неизгладимый след.

Надеюсь, вы, кибервоины, узнали что-то новое о доступе, контроле, выборе времени и искусстве оставаться скрытым, пока не придет время нанести удар!