Добро пожаловать обратно, мои начинающие следователи OSINT !

В эпоху, когда информация является одним из самых ценных активов, разведка на основе открытых источников (OSINT) стала важнейшим инструментом для специалистов по кибербезопасности, следователей, журналистов и исследователей.

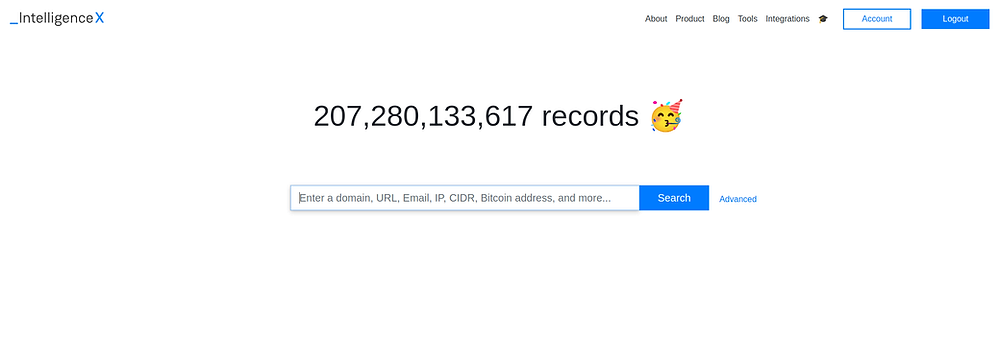

Чтобы восстановить полную картину событий, OSINT-исследователям необходимо изучить множество источников. Для упрощения этого процесса была разработана поисковая система Intelligence X.

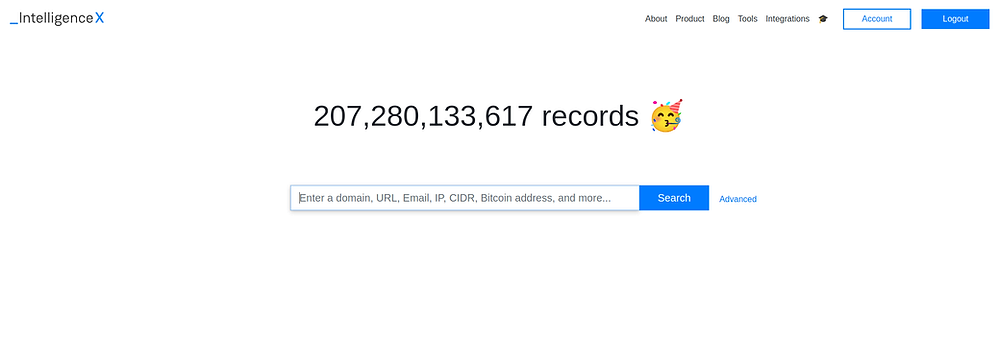

Intelligence X предназначен для извлечения и сохранения общедоступной информации, включая данные из даркнета, исторические снимки веб-сайтов и украденные учетные данные. Этот инструмент значительно расширил возможности следователей, позволив им получать доступ к огромному количеству критически важных данных, которые иначе было бы сложно получить, и анализировать их. В сочетании с другими инструментами OSINT, такими как Maltego, Shodan или OSINT Framework, Intelligence X становится бесценным инструментом в арсенале любого следователя.

В этом уроке мы рассмотрим этот инструмент и его полезные возможности. Итак, приступим.

Intelligence X предлагает несколько уровней бесплатного пользования.

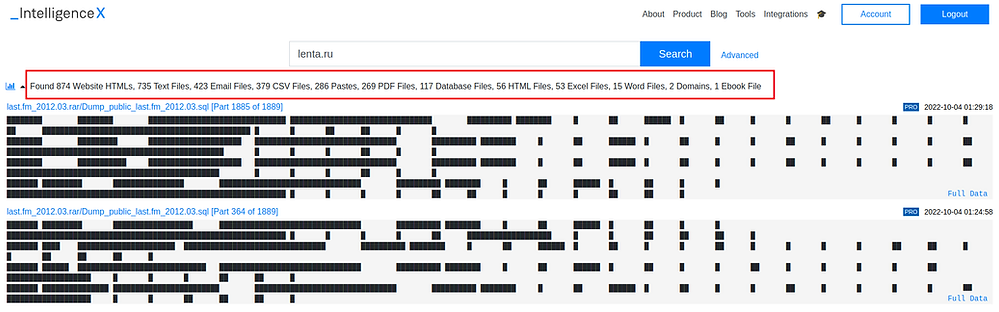

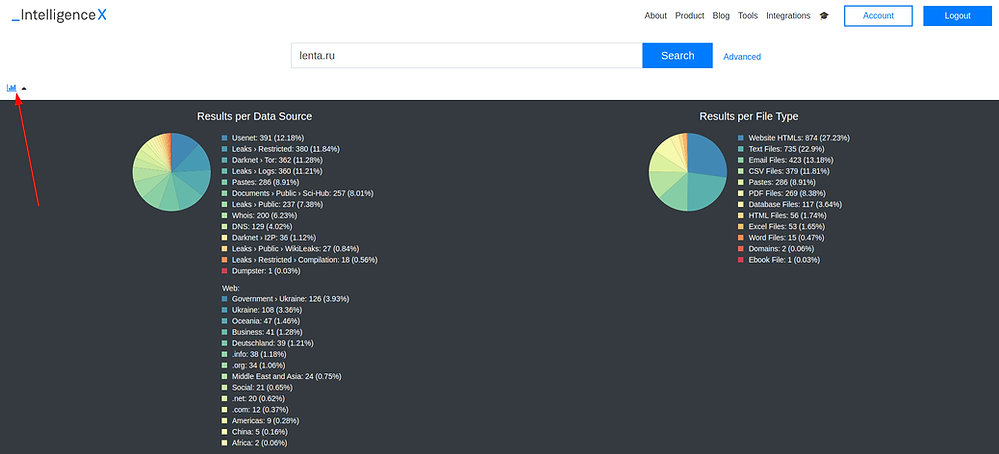

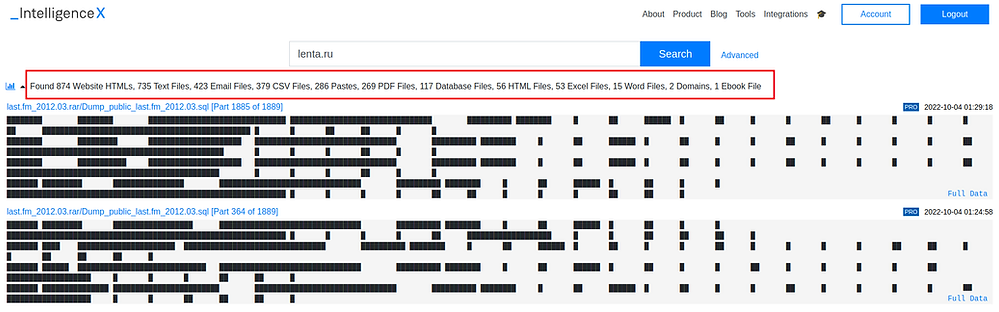

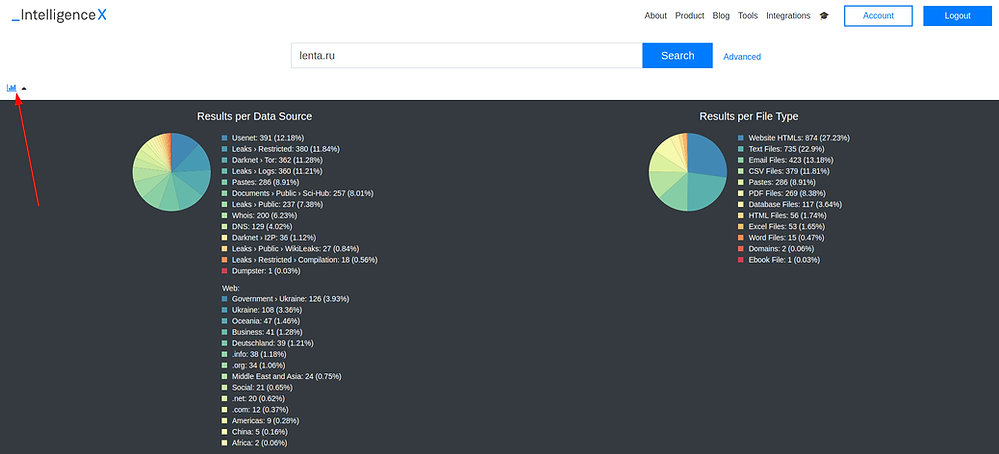

Мы нашли много информации в текстовых файлах, файлах баз данных, PDF-файлах, таблицах Excel и других источниках. Щелкните по строке с количеством найденных результатов, чтобы открыть соответствующую аналитику.

Здесь вы можете выбрать необходимые источники информации или форматы файлов. Хотя для доступа к большей части информации требуется подписка «PRO», вы всё равно можете найти что-то интересное и в бесплатной версии.

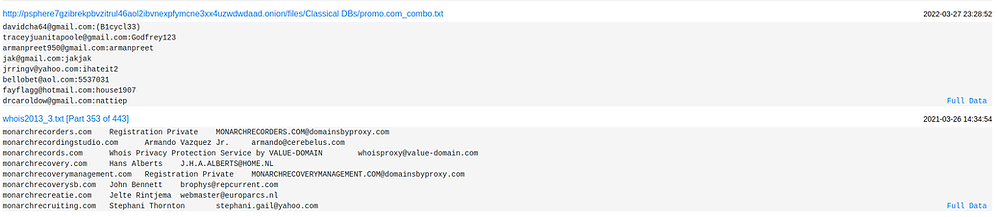

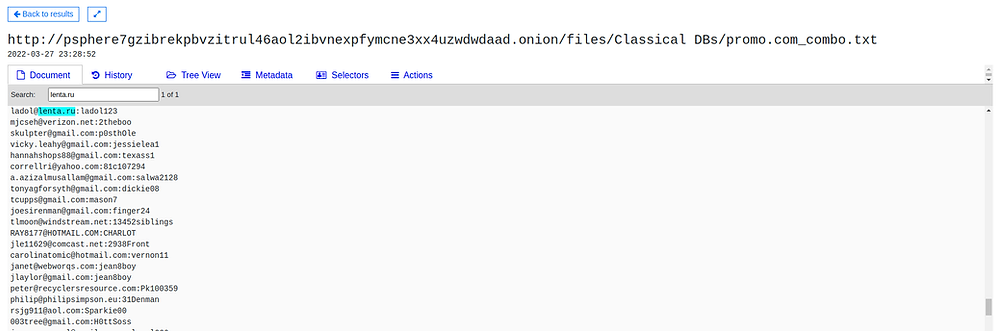

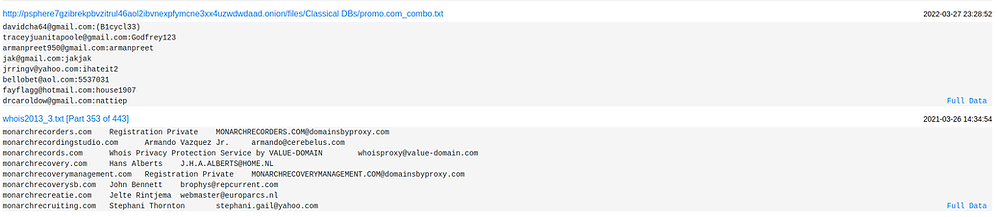

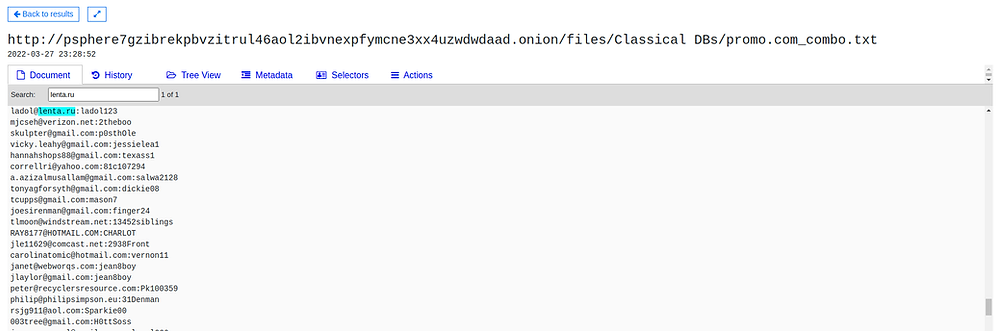

Здесь мы видим текстовый файл, опубликованный на сайте DarkNet, с адресами электронной почты и паролями.

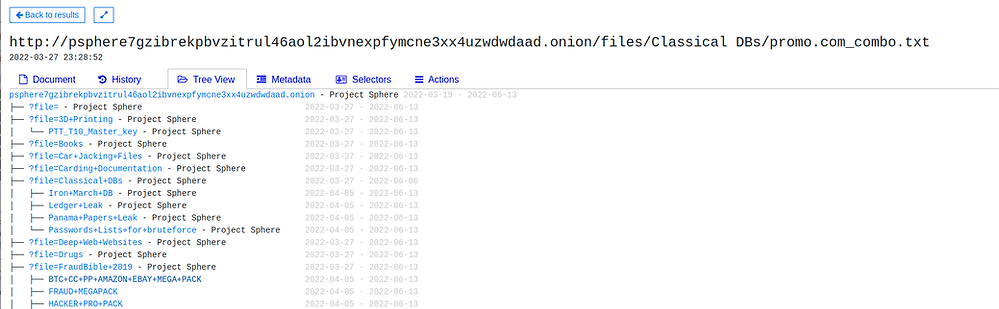

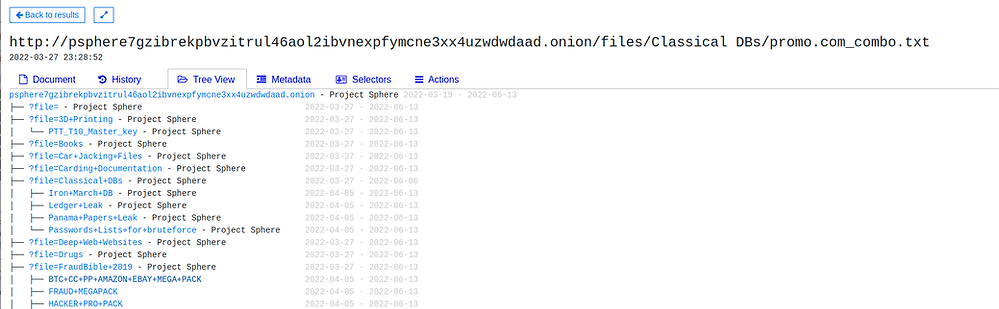

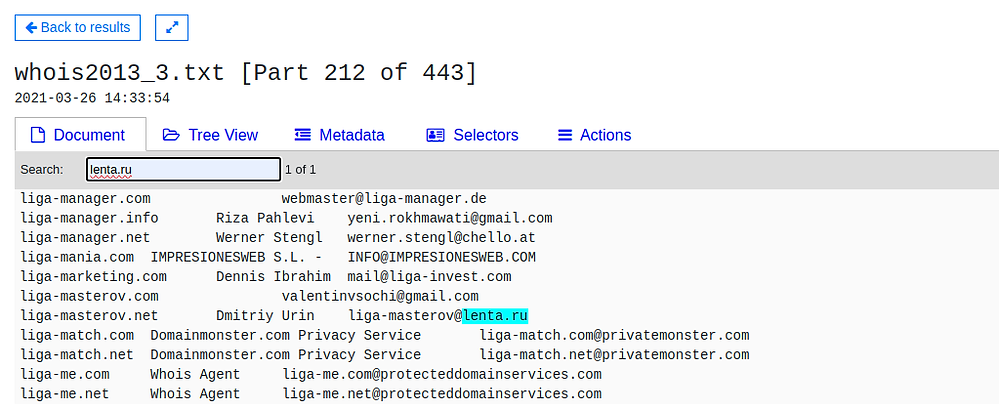

В этом окне вы можете просмотреть историю сайта и древовидную структуру, с которой был получен файл, а также его метаданные и селекторы.

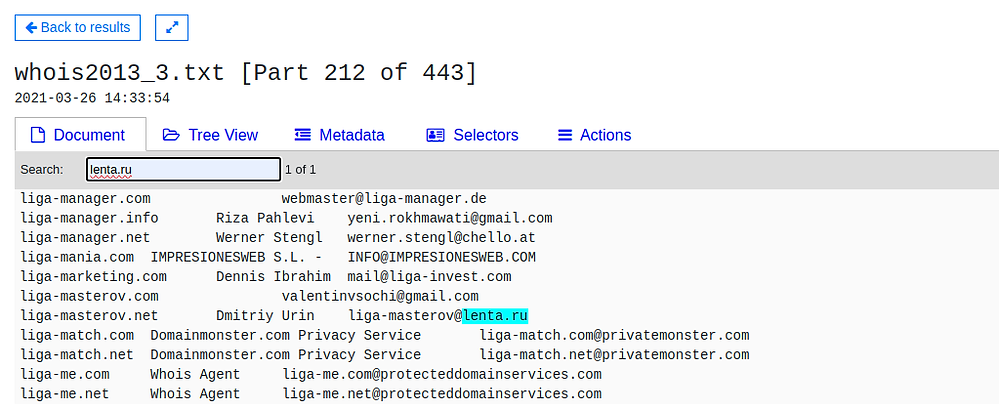

Прокручивая результаты дальше, мы видим некоторую старую информацию WHOIS.

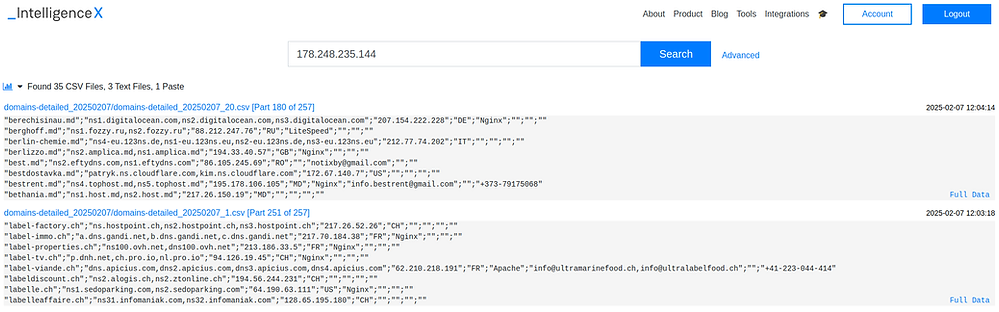

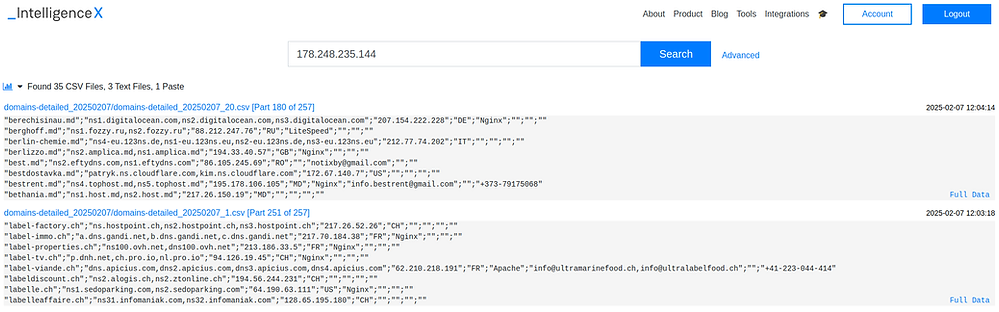

Далее попробуем выполнить поиск, используя IP-адрес «Лукойла», российской энергетической корпорации.

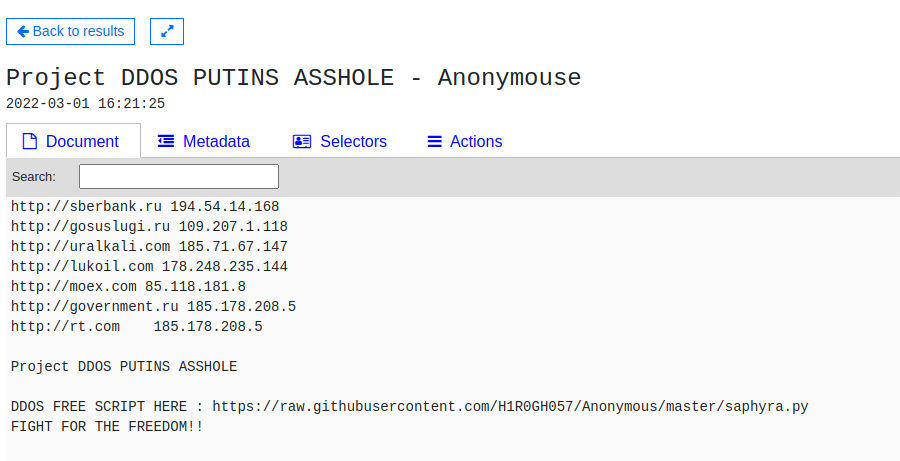

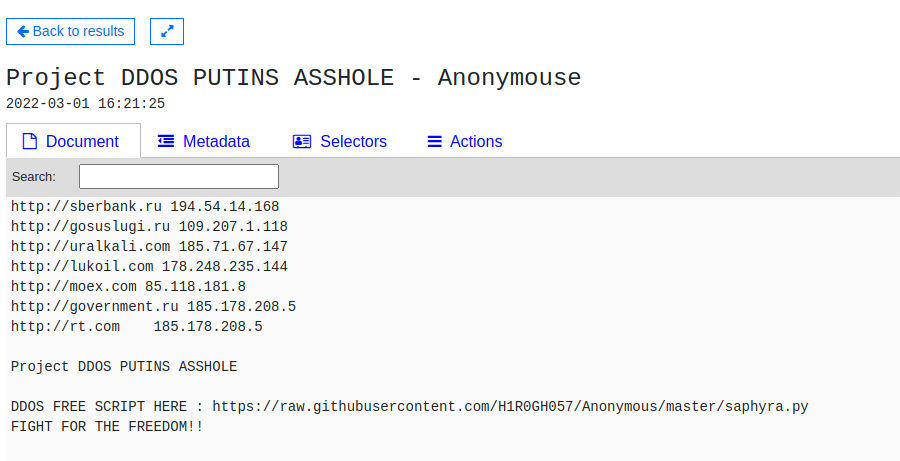

Немного, в основном это какая-то DNS-информация. Но, прокрутив дальше, можно увидеть сообщения от наших кибервоинов.

В эпоху, когда информация является одним из самых ценных активов, разведка на основе открытых источников (OSINT) стала важнейшим инструментом для специалистов по кибербезопасности, следователей, журналистов и исследователей.

Чтобы восстановить полную картину событий, OSINT-исследователям необходимо изучить множество источников. Для упрощения этого процесса была разработана поисковая система Intelligence X.

Intelligence X предназначен для извлечения и сохранения общедоступной информации, включая данные из даркнета, исторические снимки веб-сайтов и украденные учетные данные. Этот инструмент значительно расширил возможности следователей, позволив им получать доступ к огромному количеству критически важных данных, которые иначе было бы сложно получить, и анализировать их. В сочетании с другими инструментами OSINT, такими как Maltego, Shodan или OSINT Framework, Intelligence X становится бесценным инструментом в арсенале любого следователя.

В этом уроке мы рассмотрим этот инструмент и его полезные возможности. Итак, приступим.

Шаг

Первый шаг — зайти на сайт intelx.io и создать учетную запись.

Intelligence X предлагает несколько уровней бесплатного пользования.

Шаг

Процесс поиска в Intelligence X прост, но очень эффективен. Пользователи могут вводить запросы, связанные с:- Адреса электронной почты

- IP-адреса

- Доменные имена

- Номера телефонов

- Документы

- Криптовалютные адреса

- URL-адреса

- Хэши файлов

Мы нашли много информации в текстовых файлах, файлах баз данных, PDF-файлах, таблицах Excel и других источниках. Щелкните по строке с количеством найденных результатов, чтобы открыть соответствующую аналитику.

Здесь вы можете выбрать необходимые источники информации или форматы файлов. Хотя для доступа к большей части информации требуется подписка «PRO», вы всё равно можете найти что-то интересное и в бесплатной версии.

Здесь мы видим текстовый файл, опубликованный на сайте DarkNet, с адресами электронной почты и паролями.

В этом окне вы можете просмотреть историю сайта и древовидную структуру, с которой был получен файл, а также его метаданные и селекторы.

Прокручивая результаты дальше, мы видим некоторую старую информацию WHOIS.

Далее попробуем выполнить поиск, используя IP-адрес «Лукойла», российской энергетической корпорации.

Немного, в основном это какая-то DNS-информация. Но, прокрутив дальше, можно увидеть сообщения от наших кибервоинов.