Добро пожаловать обратно, мои начинающие кибервоины!

Bluetooth — самый недооценённый вектор атак на все ваши устройства. Практически все наши устройства оснащены Bluetooth-адаптером и подключением, уязвимыми для атак. Это касается наших мобильных телефонов, ноутбуков, устройств «умного дома», устройств ICS, а также повсеместно распространённых Bluetooth-колонок и гарнитур. Если злоумышленник получит доступ к нашему Bluetooth, он сможет прослушивать наши разговоры, вводить команды и даже получить контроль над устройством.

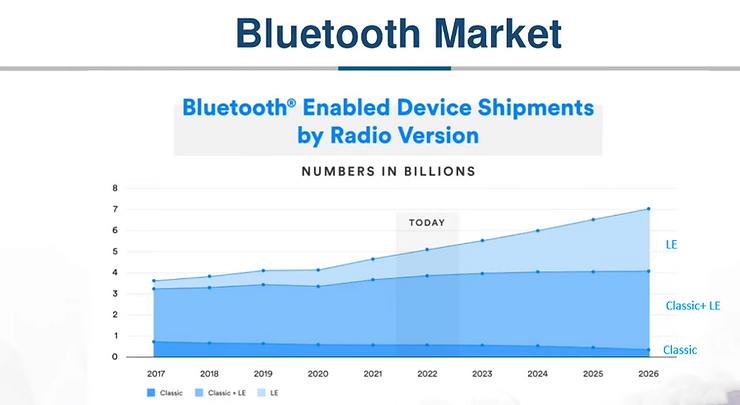

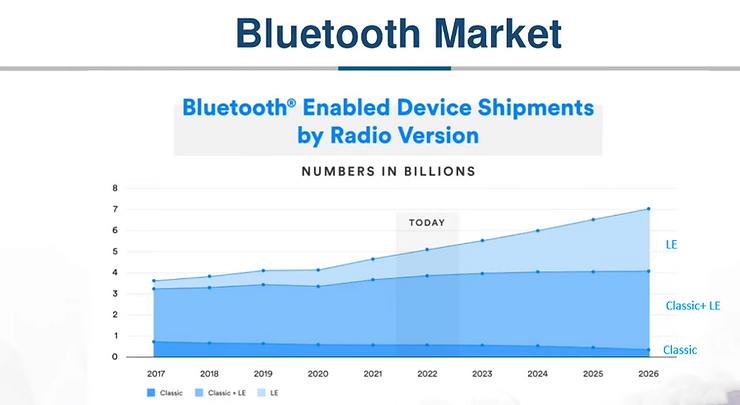

Как вы можете видеть на графике ниже, количество устройств с поддержкой Bluetooth теперь превышает количество людей на нашей планете!

Начиная с Bluetooth 4.0 (сейчас мы используем Bluetooth 6.0), Bluetooth представил версию Bluetooth с низким энергопотреблением. Этот новый протокол разработан для лёгких устройств с небольшим временем автономной работы и не требует высокой скорости загрузки, как у Bluetooth Classic. Это самая быстрорастущая область развития Bluetooth. Многие устройства теперь оснащены как Bluetooth Classic, так и Bluetooth Smart или Bluetooth Low-Energy (часто называемым BLE). На графике ниже видно, что количество устройств, поставляемых только с Bluetooth Classic, быстро падает, а количество устройств, поставляемых только с BLE, растёт быстрее всего. Большинство новых устройств оснащены обоими, но я прогнозирую, что через несколько лет поддержка Bluetooth Classic будет прекращена. В связи с этим нам следует сосредоточить наши усилия и внимание на BLE.

В последние годы появилось множество новых инструментов для разведки и взлома Bluetooth-устройств. В этой серии мы постараемся продемонстрировать многие из них, но прежде давайте рассмотрим инструмент, который существует уже довольно давно: Bettercap.

Большинство из вас знакомы с Bettercap как с инструментом MiTM, но у него есть множество применений. Одно из наименее используемых и понятных — это разведка BLE и манипуляция данными (атрибутами).

Давайте посмотрим на это сейчас!

kali > sudo apt install bettercap

При установке bettercap двоичный файл был помещен в каталог, указанный в переменной $PATH в вашей системе, поэтому для запуска приложения вам нужно только ввести sudo, а затем bettercap.

kali > sudo bettercap

Чтобы увидеть экран помощи bettercap, просто введите help

Прокрутив страницу вниз, вы увидите список всех модулей. В начале запущен только модуль events.stream.

В нашем случае мы будем использовать модуль ble.recon. Чтобы открыть экран справки по этому модулю, просто добавьте help перед именем модуля ble.recon.

bettercap > help ble.re con

Здесь вы можете увидеть различные команды этого модуля.

Теперь давайте начнем этот модуль.

bettercap > ble.r e con on

Когда модуль начнет работать, он начнет обнаруживать все устройства BLE поблизости.

Давайте выберем одно из этих устройств и посмотрим, сможем ли мы получить о нём дополнительную информацию. Обратите внимание, что есть устройство с именем «Suzy's Speaker». Чтобы получить дополнительную информацию о Suzy's Speaker, просто используем команду ble.enum, указав MAC-адрес устройства.

bettercap > ble.enum <MAC-адрес>

Как вы можете видеть выше, когда bettercap подключается к устройству, он может перечислить или составить список всех характеристик (атрибутов) устройства.

В некоторых случаях, например, при социальной инженерии, может потребоваться изменить имя устройства. В некоторых случаях можно изменить характеристики устройства с помощью команды ble.write. Для этого нам понадобятся MAC-адрес устройства, UUID характеристик (каждая характеристика устройства ble имеет уникальный UUID) и информация, которую нужно записать на устройство, в шестнадцатеричном формате.

Синтаксис выглядит так:

bettercap > ble.write <MAC-адрес> <UUID> <Имя в HEX>

Для преобразования текста ASCII в шестнадцатеричный формат существует множество онлайн-инструментов, ссылка на один из которых приведена ниже.

https://neapay.com/online-tools/hex-to-ascii-converter.html

В данном случае я хочу переименовать устройство из «Спикер Сьюзи» в «ФБР», в честь федерального правоохранительного агентства США. Это, вероятно, заставит Сьюзи вздрогнуть, если вы увидите, что она подключена к ФБР по Bluetooth.

Команда должна выглядеть так.

Как видно на скриншоте ниже, устройство переименовано в «ФБР». Берегись, Сьюзи!

При запуске нового сканирования BLE мы видим, что устройство переименовано в «FBI».

Bluetooth и Bluetooth LE являются частью цифрового ландшафта, устройства которого можно найти повсюду: дома и в офисах. К сожалению, этот протокол имеет множество уязвимостей, которые позволяют злоумышленнику прослушивать ваши звонки или вводить команды на ваше устройство без вашего ведома. Первым шагом, конечно же, является поиск устройств, и Bettercap — один из многих инструментов, которые могут помочь нам в этом. Кроме того, в некоторых устройствах мы можем изменить некоторые поля, например, имя. Таким образом, устройство может стать объектом атаки с использованием социальной инженерии.

Bluetooth — самый недооценённый вектор атак на все ваши устройства. Практически все наши устройства оснащены Bluetooth-адаптером и подключением, уязвимыми для атак. Это касается наших мобильных телефонов, ноутбуков, устройств «умного дома», устройств ICS, а также повсеместно распространённых Bluetooth-колонок и гарнитур. Если злоумышленник получит доступ к нашему Bluetooth, он сможет прослушивать наши разговоры, вводить команды и даже получить контроль над устройством.

Как вы можете видеть на графике ниже, количество устройств с поддержкой Bluetooth теперь превышает количество людей на нашей планете!

Начиная с Bluetooth 4.0 (сейчас мы используем Bluetooth 6.0), Bluetooth представил версию Bluetooth с низким энергопотреблением. Этот новый протокол разработан для лёгких устройств с небольшим временем автономной работы и не требует высокой скорости загрузки, как у Bluetooth Classic. Это самая быстрорастущая область развития Bluetooth. Многие устройства теперь оснащены как Bluetooth Classic, так и Bluetooth Smart или Bluetooth Low-Energy (часто называемым BLE). На графике ниже видно, что количество устройств, поставляемых только с Bluetooth Classic, быстро падает, а количество устройств, поставляемых только с BLE, растёт быстрее всего. Большинство новых устройств оснащены обоими, но я прогнозирую, что через несколько лет поддержка Bluetooth Classic будет прекращена. В связи с этим нам следует сосредоточить наши усилия и внимание на BLE.

В последние годы появилось множество новых инструментов для разведки и взлома Bluetooth-устройств. В этой серии мы постараемся продемонстрировать многие из них, но прежде давайте рассмотрим инструмент, который существует уже довольно давно: Bettercap.

Большинство из вас знакомы с Bettercap как с инструментом MiTM, но у него есть множество применений. Одно из наименее используемых и понятных — это разведка BLE и манипуляция данными (атрибутами).

Давайте посмотрим на это сейчас!

Шаг 1: Загрузите и установите bettercap

Первый шаг, конечно же, — скачать и установить BetterCap. BetterCap есть в репозитории Kali, так что этот шаг довольно прост.kali > sudo apt install bettercap

Шаг 2: Запуск Bettercap

При установке bettercap двоичный файл был помещен в каталог, указанный в переменной $PATH в вашей системе, поэтому для запуска приложения вам нужно только ввести sudo, а затем bettercap.

kali > sudo bettercap

Чтобы увидеть экран помощи bettercap, просто введите help

Прокрутив страницу вниз, вы увидите список всех модулей. В начале запущен только модуль events.stream.

В нашем случае мы будем использовать модуль ble.recon. Чтобы открыть экран справки по этому модулю, просто добавьте help перед именем модуля ble.recon.

bettercap > help ble.re con

Здесь вы можете увидеть различные команды этого модуля.

Теперь давайте начнем этот модуль.

bettercap > ble.r e con on

Когда модуль начнет работать, он начнет обнаруживать все устройства BLE поблизости.

Давайте выберем одно из этих устройств и посмотрим, сможем ли мы получить о нём дополнительную информацию. Обратите внимание, что есть устройство с именем «Suzy's Speaker». Чтобы получить дополнительную информацию о Suzy's Speaker, просто используем команду ble.enum, указав MAC-адрес устройства.

bettercap > ble.enum <MAC-адрес>

Как вы можете видеть выше, когда bettercap подключается к устройству, он может перечислить или составить список всех характеристик (атрибутов) устройства.

Шаг 4: Запись на устройство

В некоторых случаях, например, при социальной инженерии, может потребоваться изменить имя устройства. В некоторых случаях можно изменить характеристики устройства с помощью команды ble.write. Для этого нам понадобятся MAC-адрес устройства, UUID характеристик (каждая характеристика устройства ble имеет уникальный UUID) и информация, которую нужно записать на устройство, в шестнадцатеричном формате.

Синтаксис выглядит так:

bettercap > ble.write <MAC-адрес> <UUID> <Имя в HEX>

Для преобразования текста ASCII в шестнадцатеричный формат существует множество онлайн-инструментов, ссылка на один из которых приведена ниже.

https://neapay.com/online-tools/hex-to-ascii-converter.html

В данном случае я хочу переименовать устройство из «Спикер Сьюзи» в «ФБР», в честь федерального правоохранительного агентства США. Это, вероятно, заставит Сьюзи вздрогнуть, если вы увидите, что она подключена к ФБР по Bluetooth.

Команда должна выглядеть так.

Как видно на скриншоте ниже, устройство переименовано в «ФБР». Берегись, Сьюзи!

При запуске нового сканирования BLE мы видим, что устройство переименовано в «FBI».

Краткое содержание

Bluetooth и Bluetooth LE являются частью цифрового ландшафта, устройства которого можно найти повсюду: дома и в офисах. К сожалению, этот протокол имеет множество уязвимостей, которые позволяют злоумышленнику прослушивать ваши звонки или вводить команды на ваше устройство без вашего ведома. Первым шагом, конечно же, является поиск устройств, и Bettercap — один из многих инструментов, которые могут помочь нам в этом. Кроме того, в некоторых устройствах мы можем изменить некоторые поля, например, имя. Таким образом, устройство может стать объектом атаки с использованием социальной инженерии.