Добро пожаловать обратно, мои начинающие хакеры Wi-Fi!

В предыдущих уроках здесь, на Hackers-Arise, мы продемонстрировали, как взломать точки доступа Wi-Fi (IEEE 802.11), используя несколько методов, включая:

1. Атака WPA2 aircrack-ng

2. Атака WPS Reaver

3. Атака злого близнеца

4. Атака PMKID

5. Непрерывная атака типа «отказ в обслуживании» (DoS)

6. Обход аутентификации Wi-Fi

7. Использование wifiphisher для социальной инженерии пароля Wi-Fi

В этом уроке мы рассмотрим строение протокола Wi-Fi (802.11). Уметь использовать имеющиеся в нашем распоряжении инструменты для взлома Wi-Fi — это здорово, но если вы хотите разработать собственные инструменты, вам потребуется глубже изучить протокол Wi-Fi и лучше его понять.

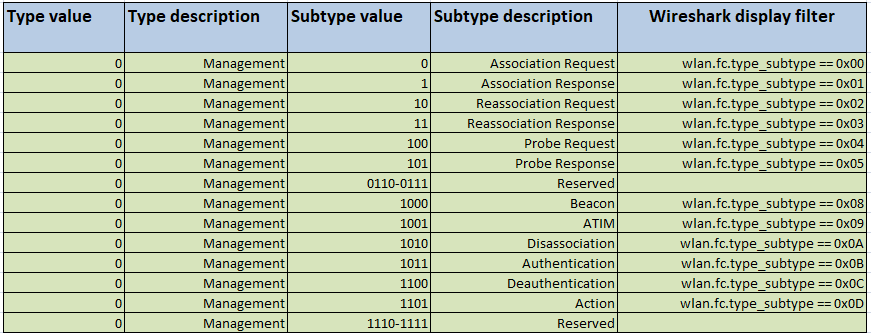

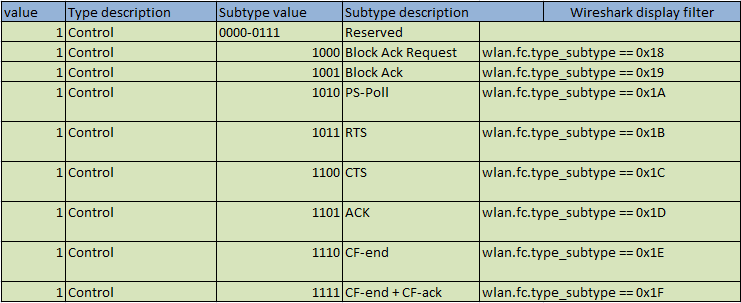

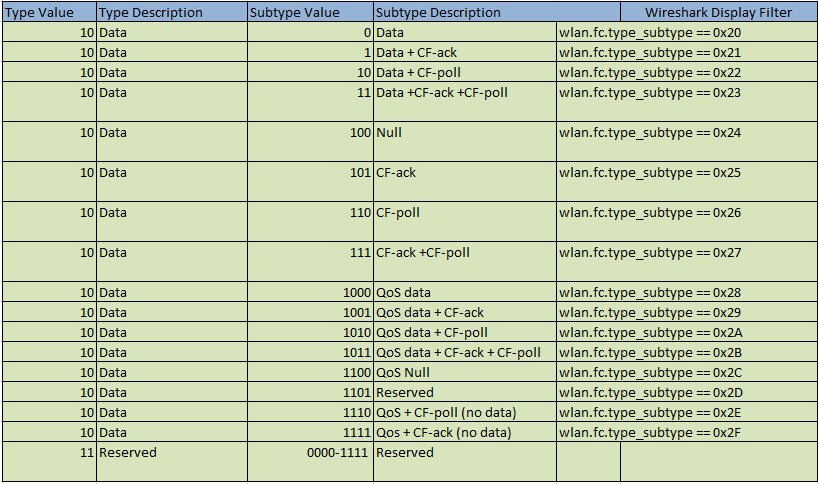

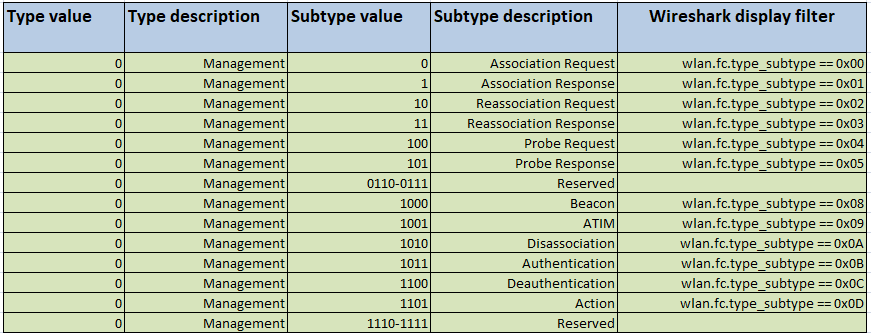

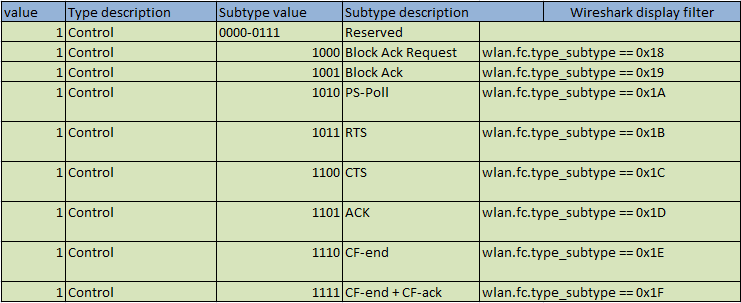

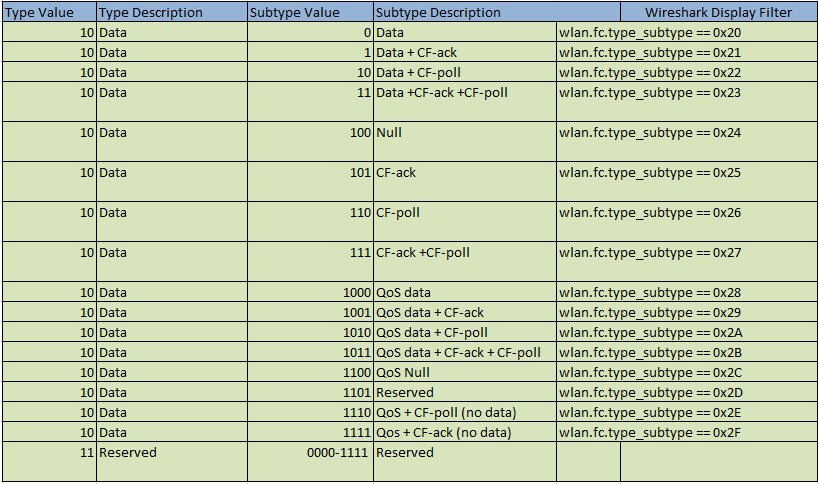

В таблицах ниже перечислены все типы кадров Wi-Fi, их описания и способы фильтрации каждого типа с помощью Wireshark.

1. Станция отправляет запрос на ассоциацию с BSS.

wlan.fc.type==0x00

2. Ответ на ассоциацию отправляется в ответ на запрос ассоциации.

wlan.fc.type==0x01

3. Запрос на повторную ассоциацию отправляется станцией, которая меняет ассоциацию с другой точкой доступа в той же ESS (то есть выполняет роуминг между точками доступа или повторно ассоциируется с той же точкой доступа).

wlan.fc.type==0x02

4. Ответ на реассоциацию — это ответ на запрос реассоциации.

wlan.fc.type==0x03

5. Станция отправляет запрос на зондирование , чтобы «сканировать» SSID (именно так airodump-ng и другие инструменты находят точку доступа, даже если SSID отключен).

wlan.fc.type==0x04

6. Ответ на зонд отправляется каждой BSS, участвующей в этом SSID.

wlan.fc.type==0x05

7. Маяк — это периодический кадр, отправляемый точкой доступа (или станциями в случае IBSS) и содержащий информацию о BSS.

wlan.fc.type==0x08

8. ATIM — это карта индикации дорожного движения для IBSS (в BSS TIM включен в маяк)

wlan.fc.type==0x09

9. Отключение отправляется для прекращения ассоциации станции.

wlan.fc.type==0x0A

10. Аутентификация — это кадр, используемый для выполнения аутентификации 802.11 (а не любого другого типа аутентификации).

wlan.fc.type==0x0B

11. Деаутентификация — это кадр, завершающий аутентификацию станции. Этот кадр часто используется в наших инструментах для атак, чтобы «выбить» пользователей из точки доступа с помощью aireplay-ng или вызвать отказ в обслуживании на точке доступа .

wlan.fc.type==0x0C

12. Действие – это кадр, предназначенный для отправки информационных элементов на другие станции (когда отправка маяка невозможна/не является наилучшей)

wlan.fc.type==0x0D

13. PS-Poll — это энергосберегающий опрос кадров для буферизованных кадров после пробуждения от станции.

wlan.fc.type==0x1A

14. RTS — это запрос на отправку кадра.

wlan.fc.type==0x1B

15. CTS — это кадр готовности к отправке (часто ответ на RTS).

wlan.fc.type==0x1C

16. ACK — это кадр подтверждения, отправляемый для подтверждения получения кадра.

wlan.fc.type==0x1D

17. Кадр данных – это базовый кадр, содержащий данные.

wlan.fc.type==0x20

18. Нулевой кадр — это кадр, который не должен содержать никаких данных, кроме информации о флагах.

wlan.fc.type==0x24

19. Данные QoS (качество обслуживания) — это версия QoS кадра данных.

wlan.fc.type==0x28

20. QoS (качество обслуживания) null — это версия QoS нулевого кадра.

wlan.fc.type==0x2C

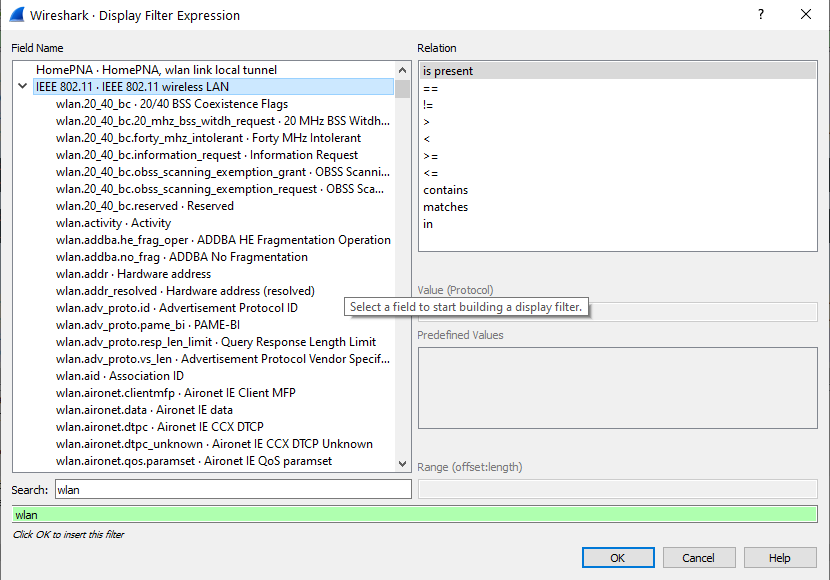

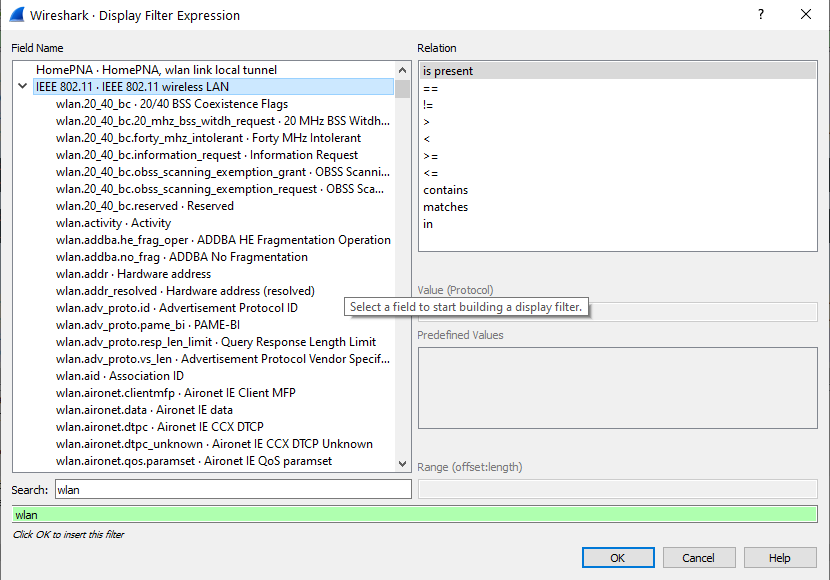

В поле поиска в правом нижнем углу введите «wlan», как показано ниже.

Теперь прокрутите вниз до поля «wlan.fc.subtype» и нажмите на него. Выберите «==» для отношения и введите значение типа кадра, по которому хотите выполнить фильтрацию.

В предыдущих уроках здесь, на Hackers-Arise, мы продемонстрировали, как взломать точки доступа Wi-Fi (IEEE 802.11), используя несколько методов, включая:

1. Атака WPA2 aircrack-ng

2. Атака WPS Reaver

3. Атака злого близнеца

4. Атака PMKID

5. Непрерывная атака типа «отказ в обслуживании» (DoS)

6. Обход аутентификации Wi-Fi

7. Использование wifiphisher для социальной инженерии пароля Wi-Fi

В этом уроке мы рассмотрим строение протокола Wi-Fi (802.11). Уметь использовать имеющиеся в нашем распоряжении инструменты для взлома Wi-Fi — это здорово, но если вы хотите разработать собственные инструменты, вам потребуется глубже изучить протокол Wi-Fi и лучше его понять.

В таблицах ниже перечислены все типы кадров Wi-Fi, их описания и способы фильтрации каждого типа с помощью Wireshark.

Немного об истории этих различных типов рам

Таблицы выше — отличное справочное пособие, но давайте рассмотрим, что делает каждый из этих фреймов, включая соответствующий фильтр Wireshark (выделен курсивом под каждым описанием). Важно отметить, что такие инструменты, как airodump-ng и Kismet, могут использовать эти фреймы для получения ключевой информации, необходимой для взлома точки доступа.1. Станция отправляет запрос на ассоциацию с BSS.

wlan.fc.type==0x00

2. Ответ на ассоциацию отправляется в ответ на запрос ассоциации.

wlan.fc.type==0x01

3. Запрос на повторную ассоциацию отправляется станцией, которая меняет ассоциацию с другой точкой доступа в той же ESS (то есть выполняет роуминг между точками доступа или повторно ассоциируется с той же точкой доступа).

wlan.fc.type==0x02

4. Ответ на реассоциацию — это ответ на запрос реассоциации.

wlan.fc.type==0x03

5. Станция отправляет запрос на зондирование , чтобы «сканировать» SSID (именно так airodump-ng и другие инструменты находят точку доступа, даже если SSID отключен).

wlan.fc.type==0x04

6. Ответ на зонд отправляется каждой BSS, участвующей в этом SSID.

wlan.fc.type==0x05

7. Маяк — это периодический кадр, отправляемый точкой доступа (или станциями в случае IBSS) и содержащий информацию о BSS.

wlan.fc.type==0x08

8. ATIM — это карта индикации дорожного движения для IBSS (в BSS TIM включен в маяк)

wlan.fc.type==0x09

9. Отключение отправляется для прекращения ассоциации станции.

wlan.fc.type==0x0A

10. Аутентификация — это кадр, используемый для выполнения аутентификации 802.11 (а не любого другого типа аутентификации).

wlan.fc.type==0x0B

11. Деаутентификация — это кадр, завершающий аутентификацию станции. Этот кадр часто используется в наших инструментах для атак, чтобы «выбить» пользователей из точки доступа с помощью aireplay-ng или вызвать отказ в обслуживании на точке доступа .

wlan.fc.type==0x0C

12. Действие – это кадр, предназначенный для отправки информационных элементов на другие станции (когда отправка маяка невозможна/не является наилучшей)

wlan.fc.type==0x0D

13. PS-Poll — это энергосберегающий опрос кадров для буферизованных кадров после пробуждения от станции.

wlan.fc.type==0x1A

14. RTS — это запрос на отправку кадра.

wlan.fc.type==0x1B

15. CTS — это кадр готовности к отправке (часто ответ на RTS).

wlan.fc.type==0x1C

16. ACK — это кадр подтверждения, отправляемый для подтверждения получения кадра.

wlan.fc.type==0x1D

17. Кадр данных – это базовый кадр, содержащий данные.

wlan.fc.type==0x20

18. Нулевой кадр — это кадр, который не должен содержать никаких данных, кроме информации о флагах.

wlan.fc.type==0x24

19. Данные QoS (качество обслуживания) — это версия QoS кадра данных.

wlan.fc.type==0x28

20. QoS (качество обслуживания) null — это версия QoS нулевого кадра.

wlan.fc.type==0x2C

Фильтры отображения Wireshark для кадров Wi-Fi

Чтобы отфильтровать эти кадры в Wireshark , щелкните вкладку «Выражения» справа от окна фильтра, и откроется следующее окно.В поле поиска в правом нижнем углу введите «wlan», как показано ниже.

Теперь прокрутите вниз до поля «wlan.fc.subtype» и нажмите на него. Выберите «==» для отношения и введите значение типа кадра, по которому хотите выполнить фильтрацию.