Добро пожаловать обратно, мои начинающие кибервоины!

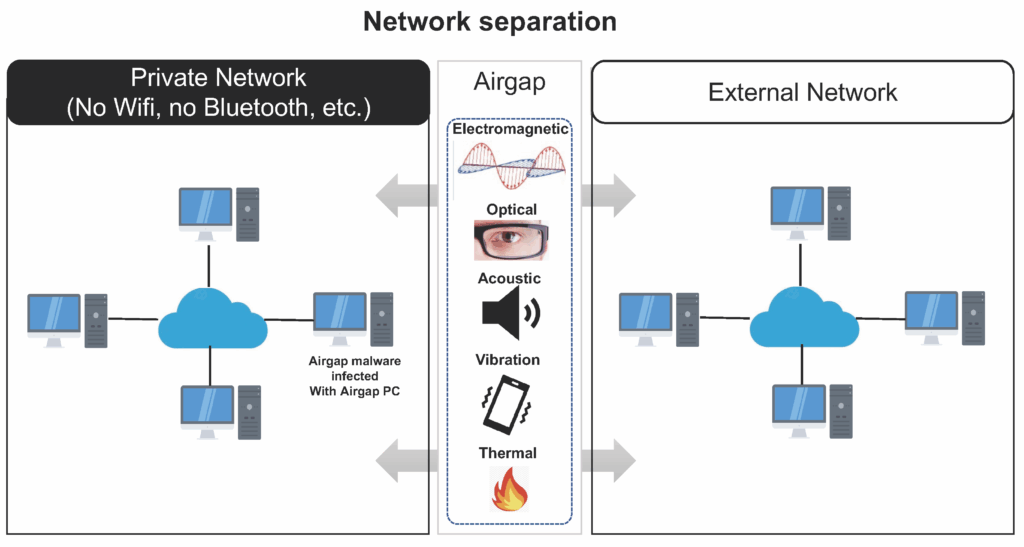

Одно из проверенных временем правил кибербезопасности заключается в том, что если вы изолируете свои системы и сеть, то вы в безопасности. До сих пор это было в значительной степени верно!

Самый известный пример — Иран изолировал свои ядерные объекты в Натанзе, и всё же Stuxnet смог проникнуть в эту систему. Вероятно, это была атака с применением социальной инженерии: один из сотрудников носил с собой флешку, заражённую Stuxnet. За исключением подобных атак с использованием социальной инженерии, эти изолированные системы, по-видимому, были безопасны.

На протяжении десятилетий самые продвинутые разведывательные подразделения, поддерживаемые государствами, могли считывать незащищённые электромагнитные излучения кабелей Ethernet, а в последнее время и HDMI. Недавние исследования показывают, что системы с изоляцией от внешнего мира могут считывать сигналы Wi-Fi на расстоянии, даже если у них нет Wi-Fi-адаптера или точки доступа.

Давайте рассмотрим эту увлекательную и инновационную технику.

Миф: воздушные зазоры непроницаемы

Системы с воздушным зазором — компьютеры, физически изолированные от любой сети, — должны быть Форт-Ноксом кибербезопасности. Никакого Wi-Fi, никакого Ethernet, никакого Bluetooth. Но правда в том, что воздушные зазоры не являются абсолютно надёжными . С помощью подходящего вредоносного ПО и некоторых хитростей в области радиосвязи злоумышленники могут преодолеть этот зазор — даже используя частоты Wi-Fi , даже без карты Wi-Fi.Давайте разберемся, как это работает, почему это возможно и что это означает как для хакеров, так и для защитников.

Шаг 1: Первоначальная компрометация — проникновение вредоносного ПО внутрь системы

До изолированных систем трудно добраться удалённо, но не невозможно. Обычно это:- Атаки на цепочку поставок: вредоносное ПО внедряется еще до того, как устройство оказывается изолированным от внешнего мира.

- Заражённые USB-накопители: Классический сникернет — инсайдер или ничего не подозревающий сотрудник подключает отравленный USB-накопитель 6 .

- Внутренняя угроза: кто-то, имеющий физический доступ, намеренно внедряет вредоносное ПО.

Шаг 2: Превращение оборудования в передатчик Wi-Fi

Вот тут-то и происходит волшебство. Даже если в изолированной системе нет Wi-Fi-адаптера , злоумышленники всё равно могут передавать данные по частотам Wi-Fi. Как? Используя шину памяти DDR или другие внутренние компоненты для генерации электромагнитных (ЭМ) излучений в диапазоне Wi-Fi 2,4 ГГц.- Пример: атака AIR-FI

- Вредоносное ПО манипулирует операциями с памятью, создавая «импульсы» оперативной памяти DDR по шаблонам, которые генерируют электромагнитные волны на частотах Wi-Fi.

- Эти сигналы улавливаются любым находящимся поблизости устройством с поддержкой Wi-Fi: ноутбуками, смартфонами и даже устройствами Интернета вещей.

Шаг 3: Извлечение данных по беспроводной сети

- Вредоносное ПО собирает конфиденциальные данные (документы, пароли, ключи).

- Он кодирует эти данные в двоичный код, а затем модулирует шину памяти для излучения соответствующих электромагнитных сигналов.

- Расположенное поблизости устройство с приемником Wi-Fi или недорогим SDR-приемником прослушивает эти сигналы, декодирует данные и пересылает их злоумышленнику через Интернет.

Скорость: от 1 до 100 бит в секунду — медленно, но достаточно, чтобы со временем раскрыть секреты.

Шаг 4: Вариации на тему

Подобные методы были проверены в прошлом, в том числе:- Атака SATan: превращает кабели SATA в антенны Wi-Fi, используя их для передачи данных в диапазонах Wi-Fi.

- AirHopper и Funtenna: используйте видеокабели или универсальные контакты ввода-вывода для генерации радиочастотных излучений, которые могут приниматься расположенными поблизости радиоприемниками или телефонами.

- Тепловые/акустические каналы: другие исследования показали, что данные можно передавать с помощью тепла или звука, но излучение Wi-Fi быстрее и его сложнее обнаружить.

Шаг 5: Реальные последствия

- Критически важные инфраструктурные, оборонные и промышленные системы окажутся под угрозой, если злоумышленникам удастся запустить код внутри защищенной сети.

- Традиционные средства защиты — межсетевые экраны и сегментация сети — бесполезны против такого рода утечки.

- Обнаружить их сложно: электромагнитное излучение выглядит как обычный «шум», если только вы не знаете, что именно искать.

Шаг 6: Контрмеры

- Клетки Фарадея: экранируют чувствительные помещения, блокируя электромагнитное излучение.

- Физическое разделение: размещайте изолированные системы вдали от сетевых устройств.

- Мониторинг процессов: следите за ненормальным использованием памяти или процессами, которые могут модулировать работу оборудования.

- Глушение сигналов: используйте генераторы белого шума, чтобы заглушить скрытые сигналы.

- Строгий контроль USB-накопителей и носителей информации: сканирование и ограничение всех съемных носителей.

Таблица TL;DR

Краткое содержание«Если вы думаете, что воздушный зазор неуязвим, вы не мыслите как злоумышленник. Сам воздух теперь — сетевой кабель».

В индустрии кибербезопасности давно устоялось мнение, что изоляция сети от внешнего мира — это непроницаемая защита. Эта и другие атаки с использованием радиосигналов опровергают это убеждение. Практически каждое цифровое устройство излучает радиосигналы, и с помощью недорогого оборудования и изобретательности эти сигналы можно прочитать.

Более подробную информацию об этой и других атаках с использованием радиосигналов можно получить на нашем тренинге SDR (разведка по сигналам) для хакеров и по взлому сетей Wi-Fi.

Задача:

установить SDR- или Wi-Fi-анализатор рядом с вашей изолированной лабораторией. Умеете ли вы улавливать какие-либо паразитные сигналы? Попробуйте модулировать использование памяти и посмотреть, что именно утекает. Изоляция — это не стена, а просто ещё одно препятствие.

Оставайтесь параноиком. Воздух никогда не бывает по-настоящему тихим.