Мы можем заверить вас, что это новый инцидент кибербезопасности, хотя он и звучит невероятно похоже на инциденты прошлого: злоумышленники, связанные с печально известной группой вымогателей и программ-вымогателей, использовали программное обеспечение для передачи файлов для осуществления атак.

Компания Clop взяла на себя ответственность за атаки, связанные с уязвимостями в программном обеспечении Cleo, IT-компании из Иллинойса, которая продаёт различное корпоративное ПО. Уязвимости, затронувшие продукты Cleo LexiCom, VLTrader и Harmony, вызвали опасения, что группировка может похитить конфиденциальные данные из различных отраслей, что может стать повторением некоторых из самых серьёзных инцидентов безопасности последних нескольких лет.

Сообщество кибербезопасности впервые узнало об угрозе в начале этого месяца, когда Huntress Labs обнаружила, что злоумышленники массово эксплуатируют программное обеспечение Cleo . Уязвимость, обозначенная как CVE-2024-50623 , представляет собой уязвимость неограниченной загрузки и скачивания файлов, которая может привести к удалённому выполнению кода. Cleo первоначально выпустила исправления для CVE-2024-50623 в октябре, но на прошлой неделе компания выпустила ещё один патч для дальнейшего устранения проблемы.

Вскоре после этого была обнаружена новая критическая уязвимость (CVE-2024-55956), позволяющая неаутентифицированным пользователям выполнять код через каталог Autorun. Cleo быстро выпустила ещё один патч .

Хотя точное число эксплуатируемых систем остается неясным, компания по кибербезопасности Rapid7 отметила заметный рост числа скомпрометированных конечных точек, полученных с помощью телеметрии клиентов. В своем первоначальном исследовательском блоге Huntress сообщила, что около 10 предприятий были атакованы с помощью этой уязвимости, что особенно затронуло такие секторы, как производство потребительских товаров, продуктов питания и грузоперевозок.

По данным Shodan, поисковой системы, сканирующей IP-адреса для поиска и доступа к устройствам и системам, подключенным к интернету, на момент публикации этой статьи было выявлено 390 уязвимых систем с уязвимым программным обеспечением Cleo. Клиентская база Cleo охватывает около 4200 организаций.

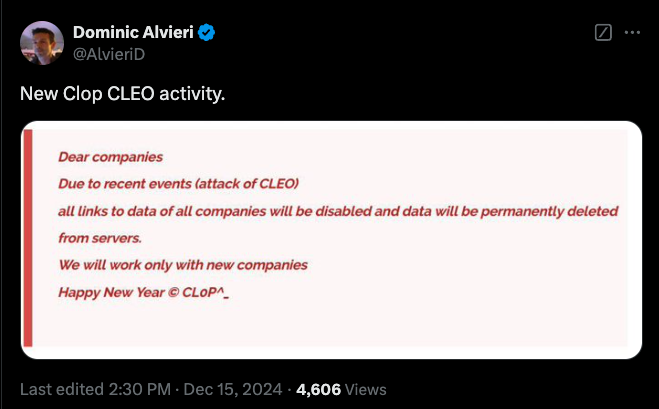

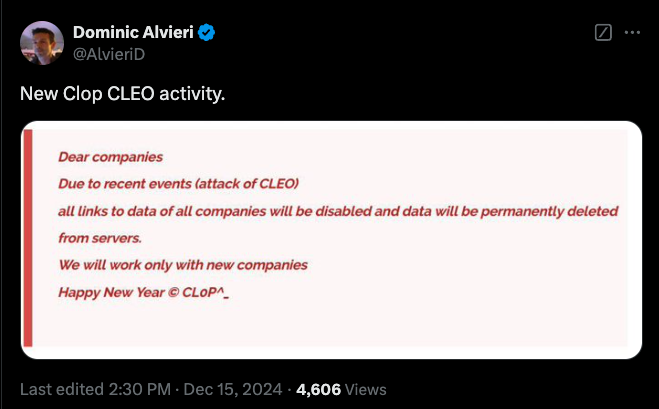

На прошлых выходных Clop опубликовала запись в блоге на своем сайте по утечке данных, взяв на себя ответственность за атаки.

Пост на сайте X, в котором показан скриншот с сайта утечки данных Clop. (X/Scoop News Group)

Пост на сайте X, в котором показан скриншот с сайта утечки данных Clop. (X/Scoop News Group)

Компания Clop приобрела известность благодаря уязвимостям в этом типе программного обеспечения, наиболее известным из которых стал взлом MoveIT в 2023 году. В мае 2023 года хакеры из Clop воспользовались ранее не обнаруженной уязвимостью в программном обеспечении MOVEit, которую группа использовала для атаки на «сотни компаний» в рамках «исключительного эксплойта». Эксплойт, позволивший группе похитить данные посредством атак на цепочки поставок, затронул тысячи компаний. Некоторые компании по управлению рисками заявили, что общая сумма ущерба от атаки оценивается в 12,15 млрд долларов .

Хакерская группа также отвечала за атаки, связанные с аналогичным программным обеспечением, включая GoAnywhere MFT от Fortra и программное обеспечение для передачи файлов от Accelion.

Несколько экспертов по кибербезопасности сообщили CyberScoop, что активность, связанная с программным обеспечением Cleo, является первым случаем обнаружения группировкой уязвимостей после взлома MOVEit, что свидетельствует о том, что Clop была полностью сосредоточена на поиске уязвимостей в программном обеспечении для передачи файлов.

«Вполне вероятно, что Clop заранее знала о нескольких уязвимостях платформы CLEO, что позволило группировке систематически взламывать и извлекать данные из организаций-жертв задолго до того, как поставщик опубликовал какие-либо публичные рекомендации по безопасности», — заявил представитель Intel471, техасской компании, занимающейся анализом угроз. «Выбирая момент для раскрытия информации и привлечения внимания СМИ, группировка, вероятно, намеревается максимально усилить давление на жертв и усилить общее воздействие этих атак».

Кимберли Гуди, руководитель отдела анализа киберпреступности в Mandiant Google Cloud, сообщила CyberScoop, что инциденты с Cleo, возможно, свидетельствуют о том, что злоумышленники, которых компания отслеживает как FIN11, могли извлечь уроки из взлома MOVEit и усовершенствовать свои методы.

«Имеющиеся данные свидетельствуют о том, что это, возможно, не было хакерской атакой, как мы наблюдали в случае с MoveIt», — сказал Гуди. «В прошлом атаки на эти системы часто не приводили к какой-либо дополнительной активности после взлома, кроме кражи данных и вымогательства; однако мы наблюдали развёртывание маячков, которое может указывать на то, что злоумышленники, возможно, намеревались также внедрить программу-вымогатель».

Во вторник Агентство по кибербезопасности и инфраструктуре добавило одну из уязвимостей Cleo в свой список известных эксплуатируемых уязвимостей , заявив, что это добавление «основано на доказательствах активной эксплуатации».

Компания Clop взяла на себя ответственность за атаки, связанные с уязвимостями в программном обеспечении Cleo, IT-компании из Иллинойса, которая продаёт различное корпоративное ПО. Уязвимости, затронувшие продукты Cleo LexiCom, VLTrader и Harmony, вызвали опасения, что группировка может похитить конфиденциальные данные из различных отраслей, что может стать повторением некоторых из самых серьёзных инцидентов безопасности последних нескольких лет.

Сообщество кибербезопасности впервые узнало об угрозе в начале этого месяца, когда Huntress Labs обнаружила, что злоумышленники массово эксплуатируют программное обеспечение Cleo . Уязвимость, обозначенная как CVE-2024-50623 , представляет собой уязвимость неограниченной загрузки и скачивания файлов, которая может привести к удалённому выполнению кода. Cleo первоначально выпустила исправления для CVE-2024-50623 в октябре, но на прошлой неделе компания выпустила ещё один патч для дальнейшего устранения проблемы.

Вскоре после этого была обнаружена новая критическая уязвимость (CVE-2024-55956), позволяющая неаутентифицированным пользователям выполнять код через каталог Autorun. Cleo быстро выпустила ещё один патч .

Хотя точное число эксплуатируемых систем остается неясным, компания по кибербезопасности Rapid7 отметила заметный рост числа скомпрометированных конечных точек, полученных с помощью телеметрии клиентов. В своем первоначальном исследовательском блоге Huntress сообщила, что около 10 предприятий были атакованы с помощью этой уязвимости, что особенно затронуло такие секторы, как производство потребительских товаров, продуктов питания и грузоперевозок.

По данным Shodan, поисковой системы, сканирующей IP-адреса для поиска и доступа к устройствам и системам, подключенным к интернету, на момент публикации этой статьи было выявлено 390 уязвимых систем с уязвимым программным обеспечением Cleo. Клиентская база Cleo охватывает около 4200 организаций.

На прошлых выходных Clop опубликовала запись в блоге на своем сайте по утечке данных, взяв на себя ответственность за атаки.

Компания Clop приобрела известность благодаря уязвимостям в этом типе программного обеспечения, наиболее известным из которых стал взлом MoveIT в 2023 году. В мае 2023 года хакеры из Clop воспользовались ранее не обнаруженной уязвимостью в программном обеспечении MOVEit, которую группа использовала для атаки на «сотни компаний» в рамках «исключительного эксплойта». Эксплойт, позволивший группе похитить данные посредством атак на цепочки поставок, затронул тысячи компаний. Некоторые компании по управлению рисками заявили, что общая сумма ущерба от атаки оценивается в 12,15 млрд долларов .

Хакерская группа также отвечала за атаки, связанные с аналогичным программным обеспечением, включая GoAnywhere MFT от Fortra и программное обеспечение для передачи файлов от Accelion.

Несколько экспертов по кибербезопасности сообщили CyberScoop, что активность, связанная с программным обеспечением Cleo, является первым случаем обнаружения группировкой уязвимостей после взлома MOVEit, что свидетельствует о том, что Clop была полностью сосредоточена на поиске уязвимостей в программном обеспечении для передачи файлов.

«Вполне вероятно, что Clop заранее знала о нескольких уязвимостях платформы CLEO, что позволило группировке систематически взламывать и извлекать данные из организаций-жертв задолго до того, как поставщик опубликовал какие-либо публичные рекомендации по безопасности», — заявил представитель Intel471, техасской компании, занимающейся анализом угроз. «Выбирая момент для раскрытия информации и привлечения внимания СМИ, группировка, вероятно, намеревается максимально усилить давление на жертв и усилить общее воздействие этих атак».

Кимберли Гуди, руководитель отдела анализа киберпреступности в Mandiant Google Cloud, сообщила CyberScoop, что инциденты с Cleo, возможно, свидетельствуют о том, что злоумышленники, которых компания отслеживает как FIN11, могли извлечь уроки из взлома MOVEit и усовершенствовать свои методы.

«Имеющиеся данные свидетельствуют о том, что это, возможно, не было хакерской атакой, как мы наблюдали в случае с MoveIt», — сказал Гуди. «В прошлом атаки на эти системы часто не приводили к какой-либо дополнительной активности после взлома, кроме кражи данных и вымогательства; однако мы наблюдали развёртывание маячков, которое может указывать на то, что злоумышленники, возможно, намеревались также внедрить программу-вымогатель».

Во вторник Агентство по кибербезопасности и инфраструктуре добавило одну из уязвимостей Cleo в свой список известных эксплуатируемых уязвимостей , заявив, что это добавление «основано на доказательствах активной эксплуатации».