Впоследние несколько лет эксперты по кибербезопасности всё чаще заявляют, что представители государственных структур и киберпреступники часто размывают границы между геополитическими и финансовыми мотивами. Новый отчёт, опубликованный в среду, показывает, как Северная Корея перевернула эту идею с ног на голову.

По данным нового комплексного отчета, опубликованного DTEX Systems, Северная Корея тайно организовала глобальную кибероперацию, которую эксперты теперь сравнивают с деятельностью мафиозного синдиката, чья тактика и организация сильно отличаются от тактики и организации других государственных структур.

Исследование, основанное на многолетних расследованиях, техническом анализе и сотрудничестве с другими аналитиками открытых источников разведданных, приоткрывает завесу тайны над высокоадаптивным режимом, который построил свой киберпотенциал на выживании, ориентированном на прибыль. Оно раскрывает иерархию, сочетающую преступность, шпионаж и работу на передовой IT-технологий, координируемую авторитарным правительством, которое поощряет лояльность и секретность, но карает за неудачи.

Осведомлённость о целях Северной Кореи возросла за последний год, поскольку многие компании, занимающиеся кибербезопасностью, раскрыли всю глубину этой схемы. Технический директор Mandiant Consulting Чарльз Кармакал заявил на конференции RSAC 2025, что граждане Северной Кореи пытались устроиться на работу во всех компаниях из списка Fortune 500 , и «сотни» из них успешно нашли удалённую работу. Министерство юстиции и Министерство финансов США соответственно предъявили обвинения и ввели санкции в отношении лиц и организаций, предположительно причастных к попыткам Северной Кореи воспользоваться связью между удалённой работой и специализированными техническими специалистами.

Хотя отчёт DTEX содержит обширную техническую информацию, он также проливает свет на кибериерархию страны, её тайный кадровый резерв и мотивы, побудившие жителей страны присоединиться к этой схеме. В нём приводятся сведения о северокорейском «Исследовательском центре 227» — северокорейском подразделении кибервойны с использованием искусственного интеллекта, а также сотни адресов электронной почты, которые агенты использовали для трудоустройства.

«Это не типичный государственный субъект, а скорее глобальная сеть мафиозного типа, где мотивация определяется не только политической властью, но и стремлением к выживанию, основанным на серьёзных экономических трудностях и семейных обязательствах», — заявил Майкл Барнхарт, ведущий исследователь рисков инсайдеров DTEX i3 и ведущий автор отчёта. «Наша цель — выявить человеческие и организационные факторы, критически важные для прогнозирования их следующих действий».

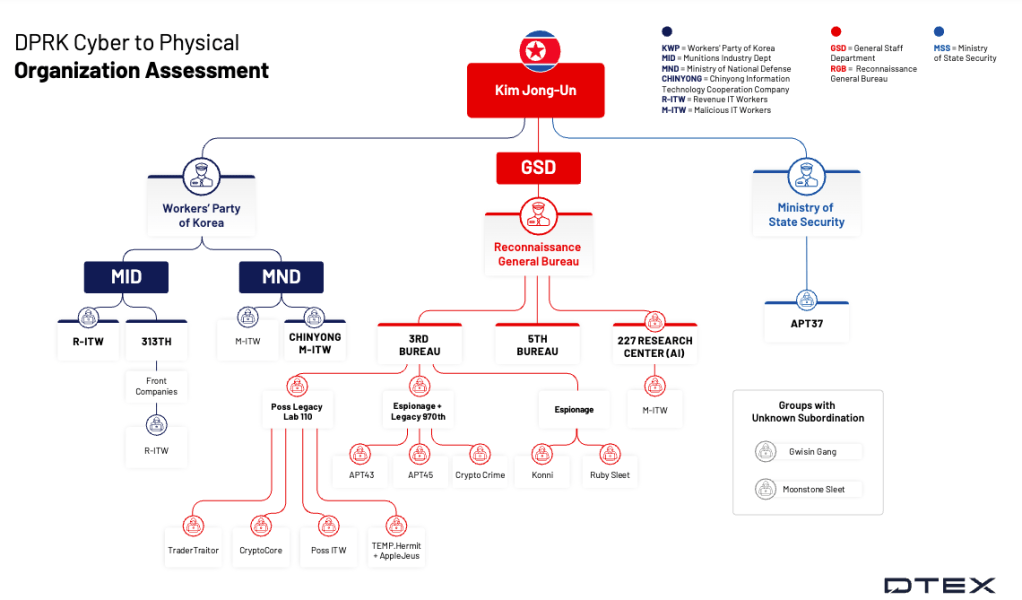

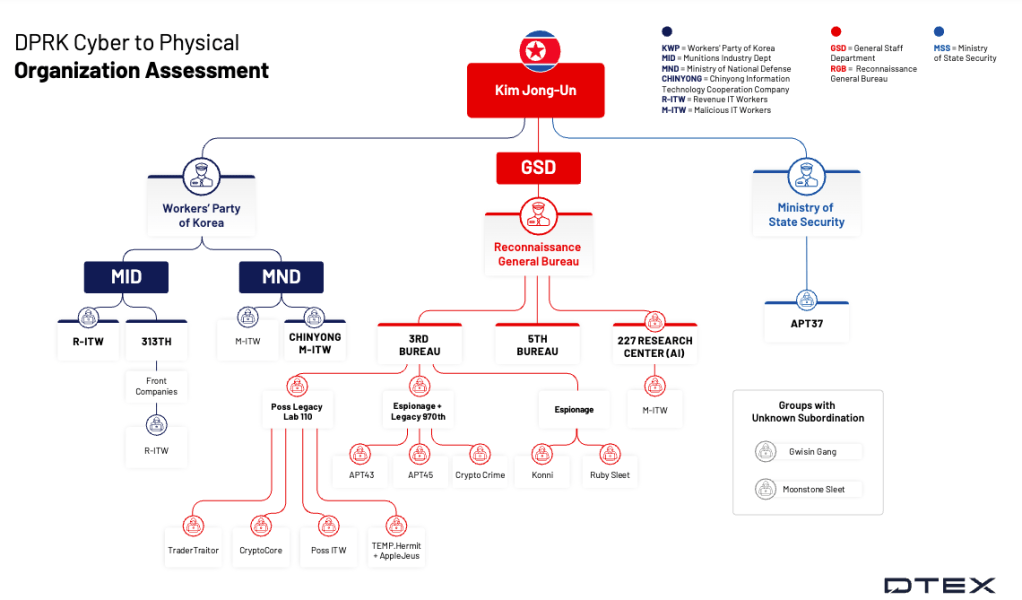

Карта иерархии киберопераций Северной Кореи. (Предоставлено DTEX)

Карта иерархии киберопераций Северной Кореи. (Предоставлено DTEX)

В отчете упоминаются два человека, известные как «Наоки Мурано» и «Дженсон Коллинз». По словам исследователей, они работали в таких регионах, как Лаос и Россия, и связаны с Chinyong IT Cooperation Company, компанией, находящейся в санкционном списке США с 2023 года . Мурано, в частности, напрямую связан с кражей на сумму 6 миллионов долларов, направленной против криптовалютной платформы DeltaPrime .

DTEX представляет эти персоны как пример того, как Северная Корея использует поддельные документы для сокрытия сложной — и зачастую жёсткой — организационной структуры. В отчёте приводятся реальные административные списки северокорейских IT-специалистов, работающих в различных подразделениях северокорейского правительства: 313-м Генеральном бюро, входящем в состав Министерства военной промышленности (MID), Министерстве образования Северной Кореи и Главном разведывательном бюро (RGB) — основной разведывательной службе страны.

Под этими уровнями организации скрывается чётко определённая иерархия управления, отражающая элементы как государственной бюрократии, так и преступного синдиката. Многие из первоначальных членов других северокорейских хакерских групп, таких как Lazarus Group, поднялись по служебной лестнице до руководителей и лидеров групп, отвечающих за обучение, контроль и привлечение новых групп кибератак. Новые агенты перемещаются между «традиционными» хакерскими группами APT, внештатной работой в сфере IT, а также руководящими или консультативными должностями в зависимости от меняющихся приоритетов режима.

Знания и методы передаются как официально, так и через семейные или школьные сети. Внутренняя конкуренция за благосклонность, ресурсы и продвижение по службе ожесточённая, и продвижение часто зависит как от семейных или политических связей, так и от технических навыков. Эта тщательно выстроенная система карьерного роста и управления гарантирует, что даже при ротации агентов или смене специализации режим сохраняет институциональную память и оперативную преемственность в своих киберкампаниях.

Барнхарт рассказал CyberScoop, что, хотя эта грандиозная схема, реализуемая Северной Кореей, может отражать организационную мощь более развитых стран, ее стремление противостоять части общества, погрязшей в киберпреступности, не похоже ни на что, что когда-либо видели эксперты.

«На первый взгляд, это действительно напоминает, как киберпрограмма поддерживает любой элемент национального государства. Я думаю, что именно этот общественный аспект является ключевым, потому что видение той же структуры и того, как её конкретно использует КНДР, — это уникальное явление», — сказал он. «Такие вещи, как изменение модели, где денежные потоки идут вверх, а не вниз, не отразились бы в организационной схеме, но могут быть одним из самых странных подходов для правительства. И не только с этой точки зрения, но и с учётом других усилий, таких как поддельные фармацевтические препараты в 90-х и другие физические схемы, которые они использовали в прошлом для получения дохода. Этот технологический аспект, который они используют в современном технологическом мире, просто проще, чем исторические усилия [Северной Кореи]».

Режим также пытается поддерживать своих специалистов на передовом уровне, создав Исследовательский центр 227. В отличие от прежних северокорейских киберподразделений, этот центр, штат которого насчитывает 90 человек, работает круглосуточно и без выходных и обеспечивает не только отслеживание текущих кибератак, но и оперативное внедрение разведданных, собранных хакерскими группами за рубежом. В отчёте говорится, что центр специализируется на инструментах на базе искусственного интеллекта: от создания реалистичных фишинговых документов и поддельных удостоверений личности до разработки высокоавтоматизированных эксплойтов для широкого круга целей в стране.

Исследовательский центр 227 также сигнализирует о более широком изменении мышления режима: о признании необходимости развития собственного потенциала в области искусственного интеллекта на фоне опасений, что глобальные санкции могут однажды лишить Пхеньян доступа к зарубежным технологиям. Стремительное развитие центра совпадает с публичным запуском дронов-камикадзе с искусственным интеллектом и растущей интеграцией искусственного интеллекта в некибероперации, что открывает для Северной Кореи новые возможности для угрозы противникам.

Даже несмотря на усиленное внимание, проявленное в прошлом году, расследование DTEX показало, что традиционные правоохранительные органы и корпоративные проверки часто оказываются неэффективными в выявлении этих агентов; многие компании не знают, что в их штате или по контракту есть граждане Северной Кореи.

Компания также призвала руководителей служб безопасности пересмотреть все аспекты, от практики найма и удалённой адаптации до обнаружения технических угроз. DTEX отмечает, что помимо технических мер, поведенческими тревожными сигналами являются отключение цифровой связи, программы, блокирующие экран, и подозрительно долгий рабочий день.

«Каждый руководитель бизнеса и специалист по безопасности должен осознавать риски, связанные с размещением удалённых сотрудников», — сказал Кевин Мандиа, основатель Mandiant и член консультативного совета DTEX. «Дать компаниям возможность доверять своим удалённым сотрудникам — это первостепенная задача, особенно учитывая, что Северная Корея использует эту возможность для финансирования своей программы создания оружия».

По данным нового комплексного отчета, опубликованного DTEX Systems, Северная Корея тайно организовала глобальную кибероперацию, которую эксперты теперь сравнивают с деятельностью мафиозного синдиката, чья тактика и организация сильно отличаются от тактики и организации других государственных структур.

Исследование, основанное на многолетних расследованиях, техническом анализе и сотрудничестве с другими аналитиками открытых источников разведданных, приоткрывает завесу тайны над высокоадаптивным режимом, который построил свой киберпотенциал на выживании, ориентированном на прибыль. Оно раскрывает иерархию, сочетающую преступность, шпионаж и работу на передовой IT-технологий, координируемую авторитарным правительством, которое поощряет лояльность и секретность, но карает за неудачи.

Осведомлённость о целях Северной Кореи возросла за последний год, поскольку многие компании, занимающиеся кибербезопасностью, раскрыли всю глубину этой схемы. Технический директор Mandiant Consulting Чарльз Кармакал заявил на конференции RSAC 2025, что граждане Северной Кореи пытались устроиться на работу во всех компаниях из списка Fortune 500 , и «сотни» из них успешно нашли удалённую работу. Министерство юстиции и Министерство финансов США соответственно предъявили обвинения и ввели санкции в отношении лиц и организаций, предположительно причастных к попыткам Северной Кореи воспользоваться связью между удалённой работой и специализированными техническими специалистами.

Хотя отчёт DTEX содержит обширную техническую информацию, он также проливает свет на кибериерархию страны, её тайный кадровый резерв и мотивы, побудившие жителей страны присоединиться к этой схеме. В нём приводятся сведения о северокорейском «Исследовательском центре 227» — северокорейском подразделении кибервойны с использованием искусственного интеллекта, а также сотни адресов электронной почты, которые агенты использовали для трудоустройства.

«Это не типичный государственный субъект, а скорее глобальная сеть мафиозного типа, где мотивация определяется не только политической властью, но и стремлением к выживанию, основанным на серьёзных экономических трудностях и семейных обязательствах», — заявил Майкл Барнхарт, ведущий исследователь рисков инсайдеров DTEX i3 и ведущий автор отчёта. «Наша цель — выявить человеческие и организационные факторы, критически важные для прогнозирования их следующих действий».

В отчете упоминаются два человека, известные как «Наоки Мурано» и «Дженсон Коллинз». По словам исследователей, они работали в таких регионах, как Лаос и Россия, и связаны с Chinyong IT Cooperation Company, компанией, находящейся в санкционном списке США с 2023 года . Мурано, в частности, напрямую связан с кражей на сумму 6 миллионов долларов, направленной против криптовалютной платформы DeltaPrime .

DTEX представляет эти персоны как пример того, как Северная Корея использует поддельные документы для сокрытия сложной — и зачастую жёсткой — организационной структуры. В отчёте приводятся реальные административные списки северокорейских IT-специалистов, работающих в различных подразделениях северокорейского правительства: 313-м Генеральном бюро, входящем в состав Министерства военной промышленности (MID), Министерстве образования Северной Кореи и Главном разведывательном бюро (RGB) — основной разведывательной службе страны.

Под этими уровнями организации скрывается чётко определённая иерархия управления, отражающая элементы как государственной бюрократии, так и преступного синдиката. Многие из первоначальных членов других северокорейских хакерских групп, таких как Lazarus Group, поднялись по служебной лестнице до руководителей и лидеров групп, отвечающих за обучение, контроль и привлечение новых групп кибератак. Новые агенты перемещаются между «традиционными» хакерскими группами APT, внештатной работой в сфере IT, а также руководящими или консультативными должностями в зависимости от меняющихся приоритетов режима.

Знания и методы передаются как официально, так и через семейные или школьные сети. Внутренняя конкуренция за благосклонность, ресурсы и продвижение по службе ожесточённая, и продвижение часто зависит как от семейных или политических связей, так и от технических навыков. Эта тщательно выстроенная система карьерного роста и управления гарантирует, что даже при ротации агентов или смене специализации режим сохраняет институциональную память и оперативную преемственность в своих киберкампаниях.

Барнхарт рассказал CyberScoop, что, хотя эта грандиозная схема, реализуемая Северной Кореей, может отражать организационную мощь более развитых стран, ее стремление противостоять части общества, погрязшей в киберпреступности, не похоже ни на что, что когда-либо видели эксперты.

«На первый взгляд, это действительно напоминает, как киберпрограмма поддерживает любой элемент национального государства. Я думаю, что именно этот общественный аспект является ключевым, потому что видение той же структуры и того, как её конкретно использует КНДР, — это уникальное явление», — сказал он. «Такие вещи, как изменение модели, где денежные потоки идут вверх, а не вниз, не отразились бы в организационной схеме, но могут быть одним из самых странных подходов для правительства. И не только с этой точки зрения, но и с учётом других усилий, таких как поддельные фармацевтические препараты в 90-х и другие физические схемы, которые они использовали в прошлом для получения дохода. Этот технологический аспект, который они используют в современном технологическом мире, просто проще, чем исторические усилия [Северной Кореи]».

Режим также пытается поддерживать своих специалистов на передовом уровне, создав Исследовательский центр 227. В отличие от прежних северокорейских киберподразделений, этот центр, штат которого насчитывает 90 человек, работает круглосуточно и без выходных и обеспечивает не только отслеживание текущих кибератак, но и оперативное внедрение разведданных, собранных хакерскими группами за рубежом. В отчёте говорится, что центр специализируется на инструментах на базе искусственного интеллекта: от создания реалистичных фишинговых документов и поддельных удостоверений личности до разработки высокоавтоматизированных эксплойтов для широкого круга целей в стране.

Исследовательский центр 227 также сигнализирует о более широком изменении мышления режима: о признании необходимости развития собственного потенциала в области искусственного интеллекта на фоне опасений, что глобальные санкции могут однажды лишить Пхеньян доступа к зарубежным технологиям. Стремительное развитие центра совпадает с публичным запуском дронов-камикадзе с искусственным интеллектом и растущей интеграцией искусственного интеллекта в некибероперации, что открывает для Северной Кореи новые возможности для угрозы противникам.

Даже несмотря на усиленное внимание, проявленное в прошлом году, расследование DTEX показало, что традиционные правоохранительные органы и корпоративные проверки часто оказываются неэффективными в выявлении этих агентов; многие компании не знают, что в их штате или по контракту есть граждане Северной Кореи.

Компания также призвала руководителей служб безопасности пересмотреть все аспекты, от практики найма и удалённой адаптации до обнаружения технических угроз. DTEX отмечает, что помимо технических мер, поведенческими тревожными сигналами являются отключение цифровой связи, программы, блокирующие экран, и подозрительно долгий рабочий день.

«Каждый руководитель бизнеса и специалист по безопасности должен осознавать риски, связанные с размещением удалённых сотрудников», — сказал Кевин Мандиа, основатель Mandiant и член консультативного совета DTEX. «Дать компаниям возможность доверять своим удалённым сотрудникам — это первостепенная задача, особенно учитывая, что Северная Корея использует эту возможность для финансирования своей программы создания оружия».