Захист від кіберзагроз 2025 року для українського бізнесу став питанням виживання. Під час війни хакерські атаки — це не просто крадіжка даних, а реальна спроба паралізувати роботу компаній. На думку фахівця з організації інформаційної безпеки Ярослава Гордійчука, будь-який бізнес, який ігнорує базові правила, ризикує не лише втратити клієнтів, а й повністю зупинити діяльність.

За даними Державної служби спеціального зв’язку та захисту інформації України, лише за останній рік кількість кібератак зросла на понад 70%. Найчастіше зловмисники використовують фішингові листи. Таких випадків понад 71%. Майже стільки ж припадає на витік даних. Також фіксують атаки ботів у коментарях (43%), злам акаунтів співробітників (41%), напади на сторінки брендів у соцмережах (40%).

Я працюю експертом з кібербезпеки вже майже десять років. За цей час довелося бачити чимало. І зламані сайти дрібних інтернет-магазинів, і великі сервіси, що втрачали все через один невдалий клік. Проте багато компаній досі не мають елементарної політики безпеки навіть на рівні паролів. А це, по суті, відкриті двері для злому.

Тож я щодня допомагаю бізнесам в Україні зміцнювати захист і відновлюватися після атак. Поглиблений досвід у розслідуванні кібернападів показує, що більшість інцидентів можна було уникнути. У цій статті хочу просто й без «технічної мови» розповісти, як створити захист даних бізнесу і не потрапити в пастку хакерів.

Загроза №1: Соціальна інженерія та фішинг персоналу

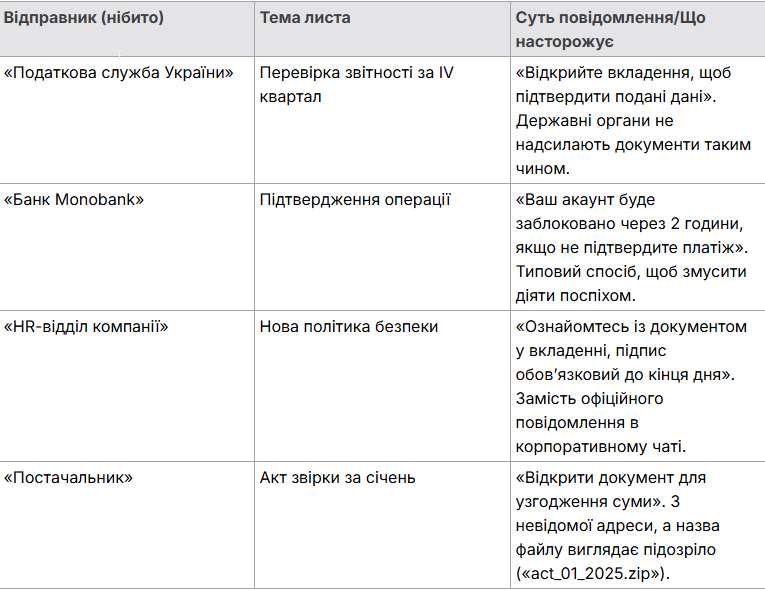

Я неодноразово стикався з ситуацією, коли навіть технічно грамотна людина відкриває шкідливий лист. У більшості випадків зловмисники діють через довіру. Вони видають себе за банківських менеджерів, державні установи чи навіть колег. Це називається соціальна інженерія. Коли не комп’ютер зламують, а людину.Зазвичай такі листи виглядають правдоподібно. Нижче кілька прикладів з реального життя, які я збирав із типових інцидентів:

Саме так працює фішинг співробітників. Людина натискає і відкриває хакеру двері в систему.

Як не потрапити на гачок: прості кроки проти фішингу

Для малого бізнесу більшість базових налаштувань займає не більше ніж годину при роботі з хостингом або системним адміністратором. Але навіть ці 60 хвилин можуть уберегти компанію від великої втрати даних і грошей.Що реально допомагає:

• Чітка інструкція в політиці безпеки: «Не відкривати вкладення й не вводити паролі, якщо лист просить терміново діяти». Додати короткий план кроків. Перевірити відправника. Навести курсор на посилання (але не натискати). Зателефонувати відправнику за відомим номером.

• Простий чекліст для перевірки листа (повісити в корпоративному чаті або біля моніторів):

- чи очікувався цей лист;

- чи збігається домен відправника з офіційним;

- чи є граматичні помилки або емоційний тиск («терміново», «останній шанс»);

- чи веде посилання на відомий сайт (навести курсор).

• Тестування вкладень у «пісочниці». Увімкнути автоматичну перевірку файлів перед доставленням. Це називається sandbox. Підозрілі документи відкриваються у «віртуальному середовищі»: якщо всередині вірус, система блокує файл ще до завантаження.

• Регулярні симуляції фішингу. Розсилати контрольні фейкові листи 1-2 рази на квартал. Після тесту робити короткий звіт і м’які «роз’яснення» для тих, хто клацнув на посилання. Не карати публічно, краще навчання.

• Простий механізм репорту інциденту. Кнопка «Повідомити про підозріле» у корпоративному чаті або електронна форма. Відповідальна особа має реагувати протягом кількох годин.

• Обмеження прав доступу. Не кожен співробітник повинен бачити всі файли. Якщо не потрібно для роботи, права краще обмежити. Так можна зменшити потенційну шкоду при зломі.

• План дій при підозрі на фішинг. Коротко у два кроки: 1) відключити пристрій від мережі; 2) повідомити IT/відповідальну особу.

• Заохочення правильної поведінки. Наприклад, щомісячне визнання «безпечний співробітник» для тих, хто правильно повідомив про підозрілий лист. Це підвищує мотивацію.

Я вважаю, що безпека компанії починається з дисципліни. Якщо інвестувати час та ресурси у навчання персоналу, половину атак можна зупинити ще до натискання на посилання.

Загроза №2: Атаки Ransomware (віруси-шифрувальники)

Цей тип атак я називаю «пасткою з подвійним дном». Усе починається з нешкідливого файлу, який хтось відкрив. Далі вірус проникає у внутрішню мережу, шифрує всі документи, бази, бухгалтерію і блокує доступ. Потім надсилають повідомлення з вимогою сплатити викуп, зазвичай у криптовалюті.Схема дії ransomware (вірусів-шифрувальників) проста:

1. Користувач відкриває заражений файл.

2. Система шифрує дані. Жоден документ не відкривається.

3. На екрані з’являється повідомлення з вимогою заплатити.

4. Якщо не платиш, файли видаляють або публікують.

Наслідки — зупинка бізнесу, втрата довіри клієнтів, фінансові збитки.

Як уникнути цього:

• Робити резервні копії за правилом 3-2-1:

- три копії даних;

- на двох різних носіях (наприклад, жорсткий диск і флешка);

- одна поза офісом або у хмарі.

• Обмежити доступ до важливих файлів. Не всім потрібно мати права на зміну або видалення даних. Менше зайвих дозволів — нижче ймовірність, що вірус пошириться.

Прагматичний підхід до протидії таким атакам неодноразово демонстрував свою ефективність. Навіть проста копія даних на зовнішньому диску часто рятувала компанії від катастрофи.

Загроза №3: Вразливості хмарних сервісів та віддаленого доступу

Сьогодні більшість бізнесів переїхали в «хмару» — Google Workspace, Microsoft 365, Dropbox. Це зручно, але водночас ризиковано, якщо все налаштовано абияк. Хакери люблять випробовувати на міцність хмарну безпеку, бо злам одного акаунта може дати їм доступ до всіх документів компанії.Типові проблеми:

• Слабкі паролі. Найчастіше працівники ставлять прості комбінації або один пароль на всі сервіси. У разі витоку будь-якого акаунта зловмисник отримає «ключ» до решти систем.

• Спільні облікові записи. Якщо кілька людей користуються одним логіном, неможливо відстежити, хто саме зробив дію чи відкрив доступ до файлів. Це ускладнює розслідування інцидентів.

• Відсутність двофакторної автентифікації. Без додаткового підтвердження (код, застосунок, SMS) злам акаунта зводиться до підбору або викрадення пароля.

Щоб уникнути ризиків, раджу:

• Обов’язково вмикати 2FA/MFA. Дво- чи багатофакторну перевірку. Це коли окрім пароля, потрібно підтвердити вхід через телефон або код.

• Перевірити, хто має доступ до чого. Якщо бухгалтер бачить технічні дані, це вже потенційний ризик.

• Оновлювати програмне забезпечення. Більшість зломів стається через старі версії додатків.

Мені здається, що справжня корпоративна кібербезпека не потребує великих бюджетів. Достатньо елементарного порядку в акаунтах. Один код із застосунку MFA може зупинити атаку, яку не завжди ловить навіть антивірус. У моїй практиці саме ці прості кроки найчастіше рятували бізнес від злому. Перевірено на реальних кейсах.

Загроза №4: DDoS-атаки

DDoS — це тип нападу, коли сервер «заливають» мільйонами фейкових запитів. Сайт або програма просто перестають працювати. Іноді такі атаки організовують хакерські групи, а буває «працюють» конкуренти. Ціль одна — паралізувати роботу бізнесу.Класичний приклад. Напередодні «чорної п’ятниці» інтернет-магазин отримує різке навантаження — тисячі одночасних запитів від ботів. Сервер не витримує. Поки сайт лежить, клієнти йдуть до інших.

Що робити для захисту від DDoS-атак:

• Використовувати сервіси на кшталт Cloudflare, Radware або Akamai. Вони фільтрують підозрілий трафік, пропускаючи лише реальних користувачів.

• Розподіляти навантаження через CDN. Це мережа серверів у різних країнах, які зберігають копії сайту. Якщо один вузол перевантажений або атакований, користувачів автоматично перенаправляє на інший. Сайт продовжує працювати без збоїв.

• Мати план дій на випадок атаки. Заздалегідь визначити, кого повідомляти (IT-фахівців, хостинг-провайдера). Як тимчасово перемикнути трафік на резервний сервер. Як проінформувати клієнтів про технічні роботи.

За даними Держспецзв’язку, з початку повномасштабної війни DDoS-атаки залишаються одним із найчастіших способів, якими користуються російські хакери. Тож мої поради точно стануть у пригоді, якщо не хочеться, щоб сайт «ліг» у найвідповідальніший момент.

Висновок: створення культури корпоративної кібербезпеки в компанії

Захист — це не одноразова дія, а безперервний процес. У сучасних умовах український бізнес має будувати культуру кібербезпеки так само системно, як фінансовий облік чи маркетинг.Основні кроки прості:

• регулярний аудит систем і мереж;

• навчання персоналу хоча б раз на квартал;

• автоматичне резервне копіювання та оновлення програм.

Я щиро переконаний, що інвестиції у безпеку сьогодні — це економія на збитках завтра. Як фахівець, який не раз бачив наслідки атак, скажу так: хакери просто користуються тим, що бізнес сам залишає двері відчиненими.

Технології розвиваються швидко, але людський фактор є ключовим. Коли кожен співробітник розуміє, що кібербезпека залежить і від нього, компанія стає стійкішою до будь-яких загроз.

Матеріал підготував експерт з питань кібербезпеки - Гордійчук