Добро пожаловать обратно, мои начинающие хакеры White Hat !

В этой серии статей о самой популярной в мире платформе эксплуатации уязвимостей Metasploit мы рассмотрели множество способов начать работу, в том числе:

1. Начало работы и ключевые слова

2. Модули

3. Полезная нагрузка

4. Подключение базы данных postgresql

5. Сканирование и разведка

Прежде чем перейти к эксплуатации уязвимости, я хочу познакомить вас с ещё одним способом взаимодействия с Metasploit. В этой серии я буду использовать самый популярный интерфейс — msfconsole, но это не единственный способ использования Metasploit. У Metasploit есть несколько интерфейсов:

1. msfconsole

2. Армитаж

3. msfcli

4. веб-доступ

В этом уроке я хочу познакомить вас с Armitage. Разработанный Рафаэлем Маджем, этот простой в использовании графический интерфейс делает Metasploit более доступным для новичков. Недостатком является использование системных ресурсов.

Давайте начнем с Армитиджа!

Армитаж

После msfconsole, Armitage GUI, пожалуй, самый популярный интерфейс Metasploit. Он особенно популярен среди тех, кто перешёл с Windows или Mac и хочет простой в использовании графический пользовательский интерфейс (GUI).

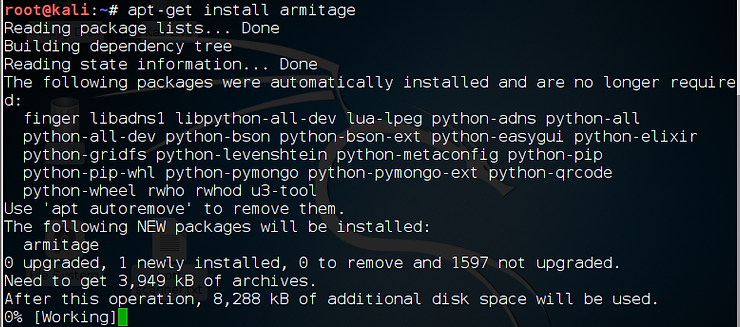

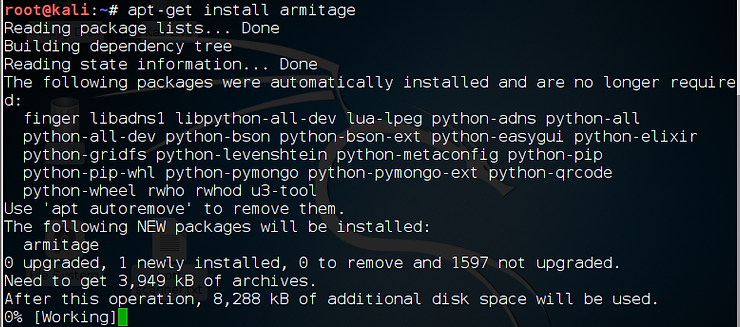

Чтобы установить armitage, просто используйте команду apt-get, так как Armitage находится в репозитории Kali.

kali > apt-get install armitage

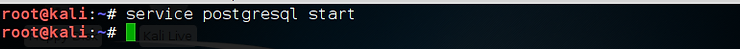

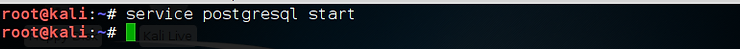

Затем запускаем базу данных postgresql.

kali > service postgresql start

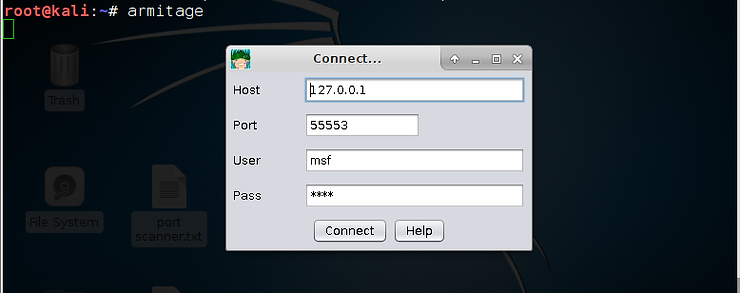

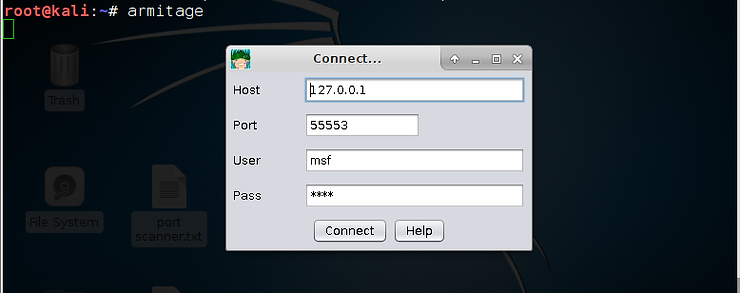

Теперь просто вводим команду «armitage», и появляется окно подключения. Просто нажимаем «Подключиться».

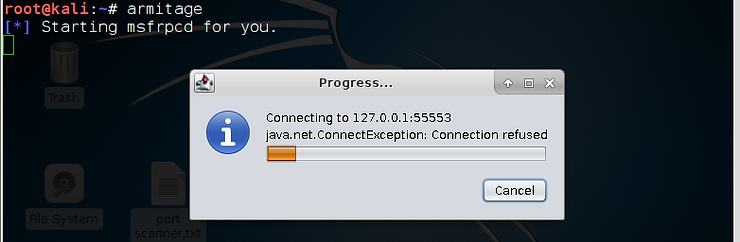

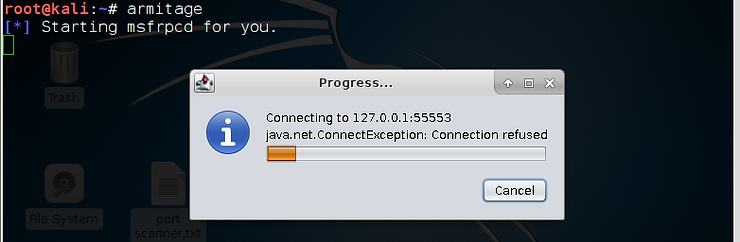

Это запустит msfrpcd (демон RPC Metasploit Framework). Он загрузит все скрипты Ruby и займёт некоторое время, так что наберитесь терпения.

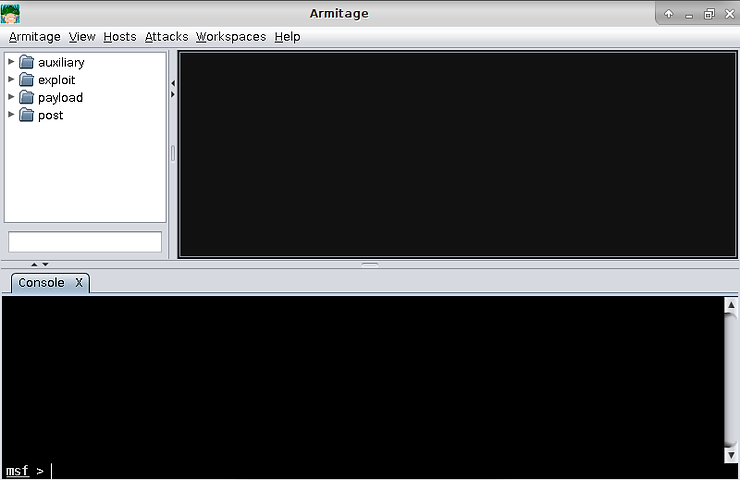

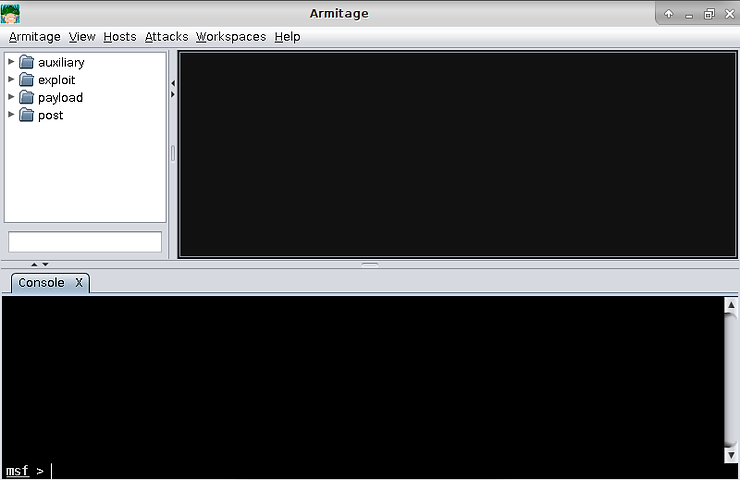

В конце концов Armitage полностью загрузится и представит вам интерфейс Armitage (когда я впервые загрузил Armitage, я получил множество сообщений об ошибках, но это, похоже, не помешало бесперебойной работе Armitage).

Как видно в левом верхнем углу, Armitage предлагает нам простой в использовании проводник по каталогам. Каталоги разбиты по типам модулей: вспомогательные, эксплойты, посты и полезные нагрузки .

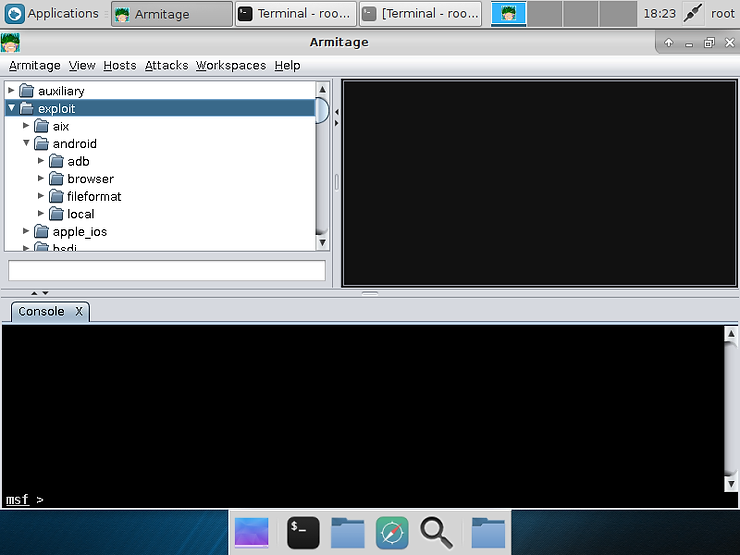

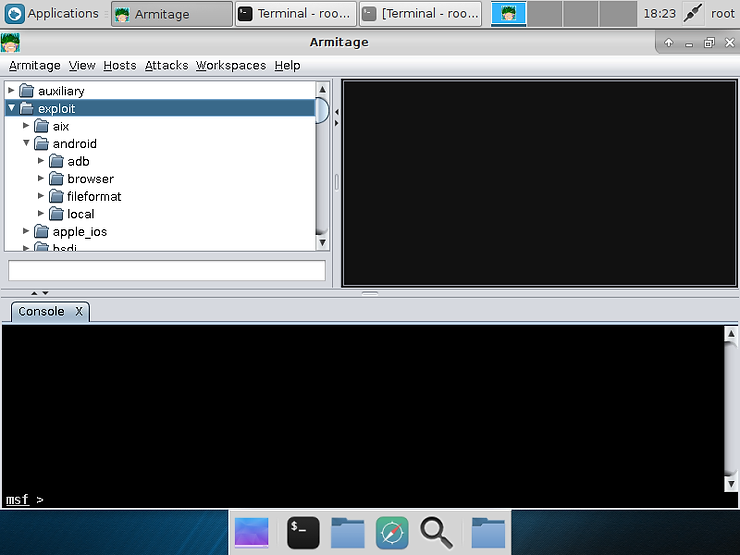

Давайте посмотрим на модули эксплойтов. Нажмите на стрелку рядом с разделом «Эксплойты» и разверните его. Теперь вы видите, что эксплойты находятся в подкаталогах, основанных на типе цели, в основном по операционной системе. Откроем Android, а затем подкаталог «Browser».

Там мы найдём три эксплойта для браузеров Android. Двойной клик по печально известному эксплойту Android Stagefright открывает новое окно со всей необходимой информацией для его использования, включая информацию в верхнем окне, параметры в среднем окне и цели под ним. В самом низу находится кнопка запуска (эксплойта). Убедитесь, что все параметры установлены правильно, и нажмите кнопку «Запустить», чтобы эксплойтировать цель Android.

Заключение

Armitage — ещё один способ доступа к фреймворку Metasploit и его использования. Он предоставляет простой в использовании графический интерфейс, облегчающий работу начинающим пентестерам/хакерам. Единственный его существенный недостаток — значительное увеличение потребления системных ресурсов по сравнению с msfconsole.

В этой серии статей о самой популярной в мире платформе эксплуатации уязвимостей Metasploit мы рассмотрели множество способов начать работу, в том числе:

1. Начало работы и ключевые слова

2. Модули

3. Полезная нагрузка

4. Подключение базы данных postgresql

5. Сканирование и разведка

Прежде чем перейти к эксплуатации уязвимости, я хочу познакомить вас с ещё одним способом взаимодействия с Metasploit. В этой серии я буду использовать самый популярный интерфейс — msfconsole, но это не единственный способ использования Metasploit. У Metasploit есть несколько интерфейсов:

1. msfconsole

2. Армитаж

3. msfcli

4. веб-доступ

В этом уроке я хочу познакомить вас с Armitage. Разработанный Рафаэлем Маджем, этот простой в использовании графический интерфейс делает Metasploit более доступным для новичков. Недостатком является использование системных ресурсов.

Давайте начнем с Армитиджа!

Армитаж

После msfconsole, Armitage GUI, пожалуй, самый популярный интерфейс Metasploit. Он особенно популярен среди тех, кто перешёл с Windows или Mac и хочет простой в использовании графический пользовательский интерфейс (GUI).

Чтобы установить armitage, просто используйте команду apt-get, так как Armitage находится в репозитории Kali.

kali > apt-get install armitage

Затем запускаем базу данных postgresql.

kali > service postgresql start

Теперь просто вводим команду «armitage», и появляется окно подключения. Просто нажимаем «Подключиться».

Это запустит msfrpcd (демон RPC Metasploit Framework). Он загрузит все скрипты Ruby и займёт некоторое время, так что наберитесь терпения.

В конце концов Armitage полностью загрузится и представит вам интерфейс Armitage (когда я впервые загрузил Armitage, я получил множество сообщений об ошибках, но это, похоже, не помешало бесперебойной работе Armitage).

Как видно в левом верхнем углу, Armitage предлагает нам простой в использовании проводник по каталогам. Каталоги разбиты по типам модулей: вспомогательные, эксплойты, посты и полезные нагрузки .

Давайте посмотрим на модули эксплойтов. Нажмите на стрелку рядом с разделом «Эксплойты» и разверните его. Теперь вы видите, что эксплойты находятся в подкаталогах, основанных на типе цели, в основном по операционной системе. Откроем Android, а затем подкаталог «Browser».

Там мы найдём три эксплойта для браузеров Android. Двойной клик по печально известному эксплойту Android Stagefright открывает новое окно со всей необходимой информацией для его использования, включая информацию в верхнем окне, параметры в среднем окне и цели под ним. В самом низу находится кнопка запуска (эксплойта). Убедитесь, что все параметры установлены правильно, и нажмите кнопку «Запустить», чтобы эксплойтировать цель Android.

Заключение

Armitage — ещё один способ доступа к фреймворку Metasploit и его использования. Он предоставляет простой в использовании графический интерфейс, облегчающий работу начинающим пентестерам/хакерам. Единственный его существенный недостаток — значительное увеличение потребления системных ресурсов по сравнению с msfconsole.