Золотое руно хакеров — разработать эксплойт нулевого дня, который не обнаруживается антивирусным ПО (AV) или системой обнаружения вторжений (IDS). Эксплойт нулевого дня способен легко обойти эти средства защиты, поскольку они не содержат сигнатуры или иного способа их обнаружения.

Разработка уязвимости нулевого дня может быть утомительной и трудоёмкой, и не подходит новичкам. Обычно она включает в себя поиск буфера, который можно переполнить, написание кода, который переполняет буфер, и управление его выполнением для запуска вредоносного ПО. Задача не из простых.

Альтернативой, конечно, является перехват эксплойта нулевого дня. Хакеры-преступники и правительства постоянно разрабатывают новые эксплойты нулевого дня, чтобы украсть номера кредитных карт, конфиденциальную информацию или государственные секреты. Если мы сможем убедить эти структуры в важности и уязвимости нашей системы, они, вероятно, тоже её атакуют. Когда они это сделают, мы, возможно, сможем перехватить их эксплойт и использовать его повторно. Некоторые из этих эксплойтов стоят миллионы долларов.

В первой части этой серии мы скачали и настроили ханипот Dionaea . Dionaea отличается от других ханипотов своей способностью перехватывать эксплойты. Мы уже настроили ханипот в предыдущем руководстве, но нам ещё предстояло его настроить. В этом руководстве мы настроим Dionaea для подготовки к перехвату эксплойтов. Я начал эту серию с настройки Dionaea на настольной системе Ubuntu 14.04, поэтому мы продолжим использовать Dionaea в Ubuntu, но Dionaea будет работать и во многих дистрибутивах Linux.

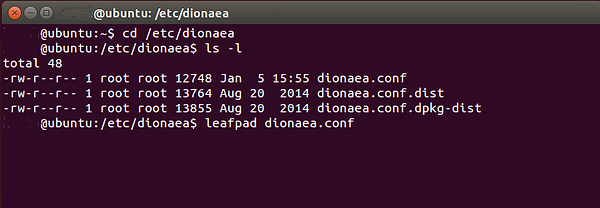

Шаг 1 : Откройте файл конфигурации Dionaea

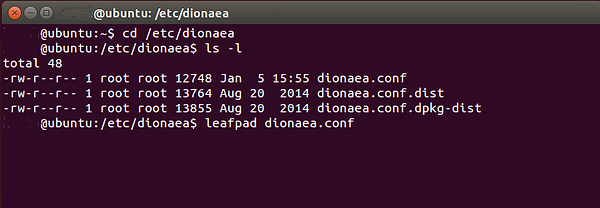

Первый шаг — открыть файл конфигурации Dionaea. Для этого перейдите в каталог /etc/dionaea .

ubuntu > cd /etc/dionaea

При просмотре содержимого этого каталога вы увидите файл dionaea.conf. Откроем его в текстовом редакторе. В Ubuntu есть несколько вариантов. В данном случае я использовал Leafpad, но подойдут gedit, Vim или любой другой текстовый редактор.

ubuntu > leafpad dionaea.conf

Шаг 2: Настройка ведения журнала

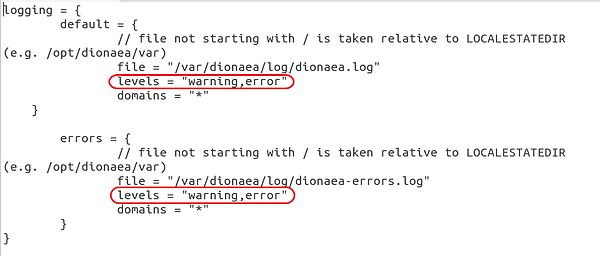

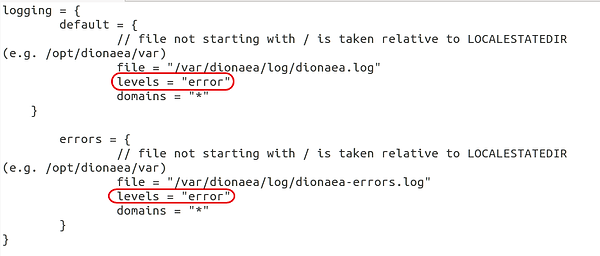

В конфигурации по умолчанию Dionaea создаёт огромное количество журналов в рабочей среде. В некоторых случаях объём журналов может достигать нескольких гигабайт в день. Чтобы избежать этого, нужно настроить ведение журналов только с приоритетом «ошибка» и выше. (Подробнее о журналировании Linux см. в моей статье «Основы Linux» на эту тему или в моей новой книге «Основы Linux для хакеров», доступной на Amazon).

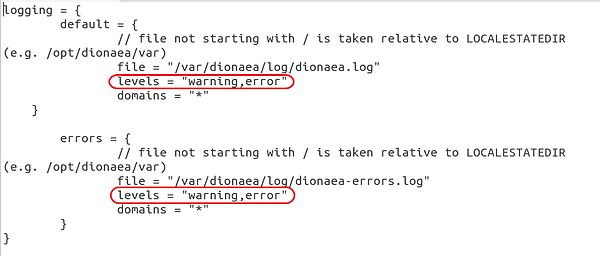

Для этого нам нужно перейти в раздел ведения журнала в файле конфигурации. Там вы увидите раздел, который выглядит примерно так:

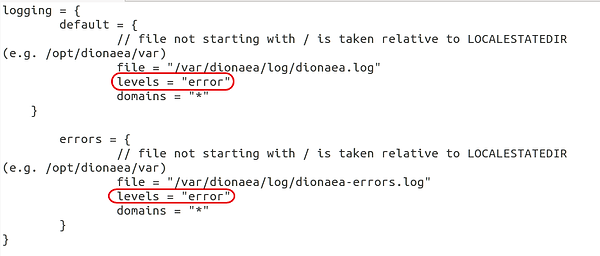

Обратите внимание на две обведённые мной области. Измените в них «предупреждение, ошибка» на «ошибка».

Шаг 3: Интерфейс и раздел IP

Затем перейдите в раздел «listen and interface» файла конфигурации. Мы хотим, чтобы интерфейс был настроен на «manual» (ручной), а IP-адреса — на любой. Это позволит Dionaea осуществлять захват на выбранном вами интерфейсе (eth0) независимо от назначенного ему IP-адреса.

Если вы хотите, чтобы Dionaea прослушивала только один IP-адрес, вы можете указать этот IP-адрес в строке ниже, заменив часть «::».

addrs = {eth0 = “::”}

Как вы знаете, «::» — это сокращение IPv6 для любого IP-адреса.

Шаг 4: Модули

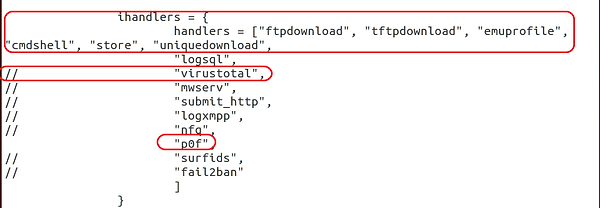

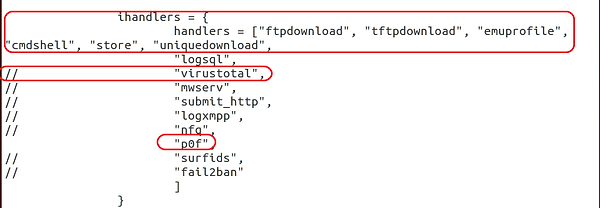

Далее нам нужно указать Dionaea, какие модули мы хотим запустить.

Оставьте здесь настройки по умолчанию, но обратите внимание, что у нас «virustotal» закомментирован. Если комментарии удалены, вы можете настроить Dionaea на отправку любого обнаруженного вредоносного ПО на VirusTotal. Давайте оставим его закомментированным.

Также обратите внимание, что мы будем использовать один из наших любимых инструментов, p0f, для снятия отпечатков операционной системы. Наконец, мы раскомментировали строку «logsql», что позволяет Dionaea создавать и использовать базу данных SQLite. Это расширит наши возможности управления активностью нашего датчика, помещая данные в базу данных SQLite.

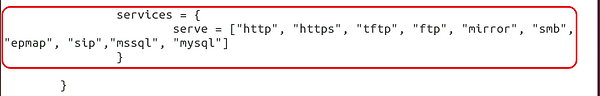

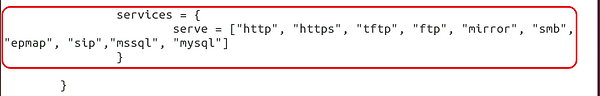

Шаг 5: Услуги

Сразу под модулями находится раздел с описанием служб, которые мы хотим запустить. Обратите внимание, что Dionaea по умолчанию настроена на запуск протоколов http, https, tftp, ftp, mirror, smb, epmap, sip, mssql и mysql.

Я рекомендую отключить http и https, поскольку они вряд ли обманут многих злоумышленников и, более того, могут определить, что это ханипот. Остальные протоколы оставьте, поскольку они представляют собой уязвимые сервисы, которые могут быть атакованы.

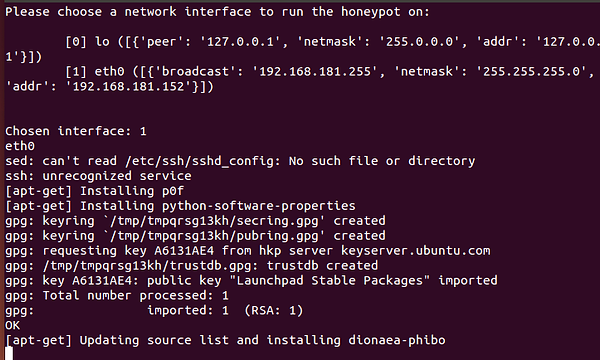

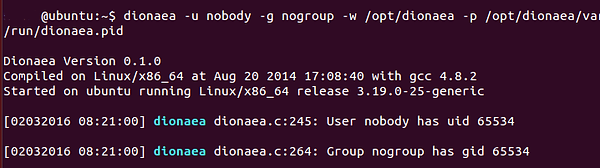

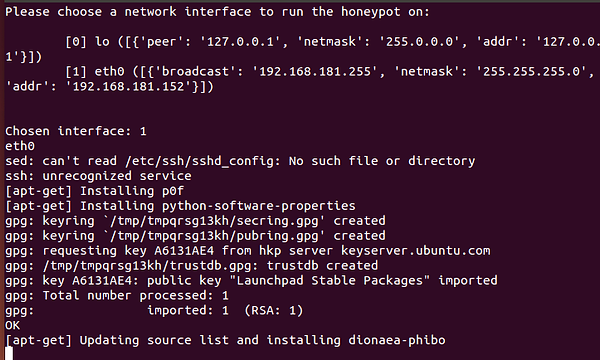

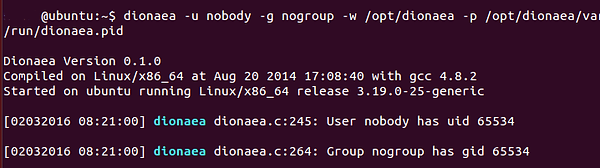

Шаг 6: Запуск Dionaea для тестирования

Наконец, чтобы протестировать новую конфигурацию, нам нужно запустить Dionaea. Для этого введите:

ubuntu> dionaea -u nobody -g nogroup -w /opt/dionaea -p /opt/dionaea/run/dionaea.pid

Теперь , когда Dionaea

успешно работает, мы можем перейти к следующему шагу — захвату и анализу вредоносного ПО с помощью Dionaea.

Разработка уязвимости нулевого дня может быть утомительной и трудоёмкой, и не подходит новичкам. Обычно она включает в себя поиск буфера, который можно переполнить, написание кода, который переполняет буфер, и управление его выполнением для запуска вредоносного ПО. Задача не из простых.

Альтернативой, конечно, является перехват эксплойта нулевого дня. Хакеры-преступники и правительства постоянно разрабатывают новые эксплойты нулевого дня, чтобы украсть номера кредитных карт, конфиденциальную информацию или государственные секреты. Если мы сможем убедить эти структуры в важности и уязвимости нашей системы, они, вероятно, тоже её атакуют. Когда они это сделают, мы, возможно, сможем перехватить их эксплойт и использовать его повторно. Некоторые из этих эксплойтов стоят миллионы долларов.

В первой части этой серии мы скачали и настроили ханипот Dionaea . Dionaea отличается от других ханипотов своей способностью перехватывать эксплойты. Мы уже настроили ханипот в предыдущем руководстве, но нам ещё предстояло его настроить. В этом руководстве мы настроим Dionaea для подготовки к перехвату эксплойтов. Я начал эту серию с настройки Dionaea на настольной системе Ubuntu 14.04, поэтому мы продолжим использовать Dionaea в Ubuntu, но Dionaea будет работать и во многих дистрибутивах Linux.

Шаг 1 : Откройте файл конфигурации Dionaea

Первый шаг — открыть файл конфигурации Dionaea. Для этого перейдите в каталог /etc/dionaea .

ubuntu > cd /etc/dionaea

При просмотре содержимого этого каталога вы увидите файл dionaea.conf. Откроем его в текстовом редакторе. В Ubuntu есть несколько вариантов. В данном случае я использовал Leafpad, но подойдут gedit, Vim или любой другой текстовый редактор.

ubuntu > leafpad dionaea.conf

Шаг 2: Настройка ведения журнала

В конфигурации по умолчанию Dionaea создаёт огромное количество журналов в рабочей среде. В некоторых случаях объём журналов может достигать нескольких гигабайт в день. Чтобы избежать этого, нужно настроить ведение журналов только с приоритетом «ошибка» и выше. (Подробнее о журналировании Linux см. в моей статье «Основы Linux» на эту тему или в моей новой книге «Основы Linux для хакеров», доступной на Amazon).

Для этого нам нужно перейти в раздел ведения журнала в файле конфигурации. Там вы увидите раздел, который выглядит примерно так:

Обратите внимание на две обведённые мной области. Измените в них «предупреждение, ошибка» на «ошибка».

Шаг 3: Интерфейс и раздел IP

Затем перейдите в раздел «listen and interface» файла конфигурации. Мы хотим, чтобы интерфейс был настроен на «manual» (ручной), а IP-адреса — на любой. Это позволит Dionaea осуществлять захват на выбранном вами интерфейсе (eth0) независимо от назначенного ему IP-адреса.

Если вы хотите, чтобы Dionaea прослушивала только один IP-адрес, вы можете указать этот IP-адрес в строке ниже, заменив часть «::».

addrs = {eth0 = “::”}

Как вы знаете, «::» — это сокращение IPv6 для любого IP-адреса.

Шаг 4: Модули

Далее нам нужно указать Dionaea, какие модули мы хотим запустить.

Оставьте здесь настройки по умолчанию, но обратите внимание, что у нас «virustotal» закомментирован. Если комментарии удалены, вы можете настроить Dionaea на отправку любого обнаруженного вредоносного ПО на VirusTotal. Давайте оставим его закомментированным.

Также обратите внимание, что мы будем использовать один из наших любимых инструментов, p0f, для снятия отпечатков операционной системы. Наконец, мы раскомментировали строку «logsql», что позволяет Dionaea создавать и использовать базу данных SQLite. Это расширит наши возможности управления активностью нашего датчика, помещая данные в базу данных SQLite.

Шаг 5: Услуги

Сразу под модулями находится раздел с описанием служб, которые мы хотим запустить. Обратите внимание, что Dionaea по умолчанию настроена на запуск протоколов http, https, tftp, ftp, mirror, smb, epmap, sip, mssql и mysql.

Я рекомендую отключить http и https, поскольку они вряд ли обманут многих злоумышленников и, более того, могут определить, что это ханипот. Остальные протоколы оставьте, поскольку они представляют собой уязвимые сервисы, которые могут быть атакованы.

Шаг 6: Запуск Dionaea для тестирования

Наконец, чтобы протестировать новую конфигурацию, нам нужно запустить Dionaea. Для этого введите:

ubuntu> dionaea -u nobody -g nogroup -w /opt/dionaea -p /opt/dionaea/run/dionaea.pid

Теперь , когда Dionaea

успешно работает, мы можем перейти к следующему шагу — захвату и анализу вредоносного ПО с помощью Dionaea.