Добро пожаловать обратно, мои нежные хакеры!

Вам нужно узнать пароль от Wi-Fi, но у вас нет времени его взламывать?

В предыдущих уроках я показывал, как взломать WEP, WPA2 и WPS, но некоторые люди жаловались, что взлом WPA2 занимает слишком много времени и что не на всех точках доступа включен WPS (хотя на некоторых он есть).

Чтобы помочь в таких ситуациях, я представляю вам почти верный способ получить пароль от Wi-Fi без взлома — Wifiphisher.

Этапы стратегии Wifiphisher

Идея заключается в том, чтобы создать поддельную точку доступа, а затем деаутентифицировать пользователя или провести DoS-атаку на его настоящей точке доступа. При повторной аутентификации на вашей поддельной точке доступа с тем же SSID он увидит вполне легитимную веб-страницу, запрашивающую пароль для «обновления прошивки». Когда пользователь вводит пароль, вы перехватываете его и позволяете ему использовать поддельную точку доступа в качестве своей, чтобы он ничего не заподозрил. Гениально!

Подводя итог, Wifiphisher предпринимает следующие шаги:

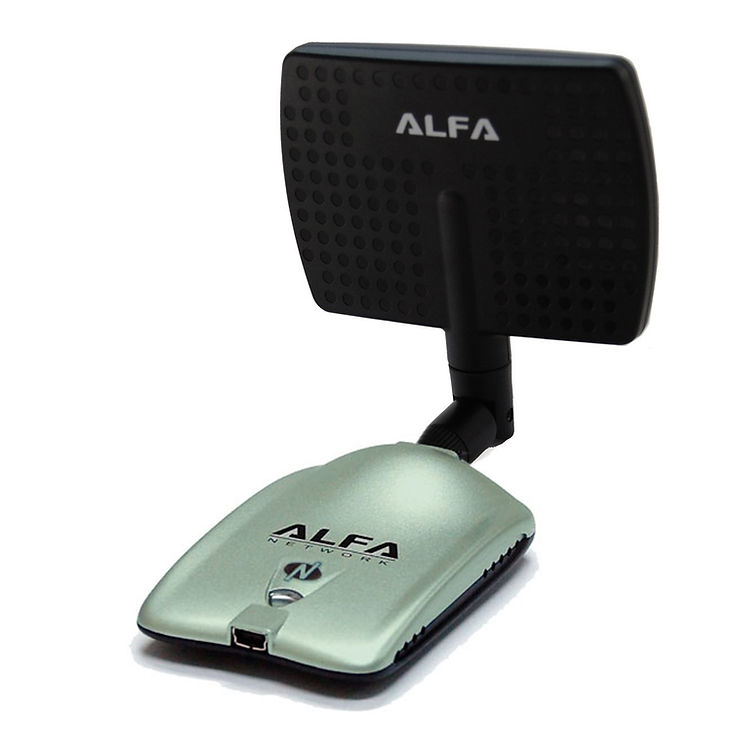

Для этого взлома вам понадобится Kali Linux и два беспроводных адаптера, один из которых должен поддерживать инъекцию пакетов. Я использовал проверенный временем Alfa AWUS036H. Вы можете использовать и другие, но перед этим убедитесь, что они совместимы с Aircrack-ng (с поддержкой инъекции пакетов). Пожалуйста, НЕ задавайте вопросов о том, почему это не работает, пока не проверите, поддерживает ли ваш беспроводной адаптер инъекцию пакетов. Большинство адаптеров не поддерживают эту функцию.

Теперь давайте взглянем на Wifiphisher.

Шаг 1: Загрузите Wifiphisher

Для начала запустите Kali и откройте терминал. Затем скачайте Wifiphisher с GitHub и распакуйте код.

Кали > tar -xvzf /root/wifiphisher-1.1.tar.gz

Как вы видите ниже, я распаковал исходный код Wifiphisher.

Кроме того, вы можете клонировать код из GitHub, введя:

kali > git clone https://github/wifiphisher/wifiphisher

Шаг 2 : Перейдите в каталог

Затем перейдите в каталог, созданный Wifiphisher при распаковке. В моём случае это /wifiphisher-1.1 .

kali > cd wifiphisher-.1.1

При просмотре содержимого этого каталога вы увидите, что там находится скрипт wifiphisher.py .

кали > ls -l

Шаг 3 : Запустите скрипт

Вы можете запустить скрипт Wifiphisher, введя:

kali > python wifiphisher.py

Обратите внимание, что я предварил скрипт именем интерпретатора — python.

При первом запуске скрипт, скорее всего, сообщит, что hostapd не найден, и предложит установить его. Для установки нажмите «y» (да). После этого скрипт перейдёт к установке hostapd.

После завершения еще раз запустите скрипт Wifiphisher.

kali > python wifiphisher.py

На этот раз он запустит веб-сервер на портах 8080 и 443, а затем начнет обнаруживать доступные сети Wi-Fi.

После завершения он выведет список всех обнаруженных сетей Wi-Fi. Обратите внимание, что в конце моего примера обнаружена сеть «Hackers-Arise». Именно её мы и будем атаковать.

Шаг 4 : Отправьте свою атаку и получите пароль

Нажмите Ctrl + C на клавиатуре, и вам будет предложено ввести номер точки доступа, которую вы хотите атаковать. В моём случае это 12.

После нажатия Enter Wifiphisher отобразит экран, подобный показанному ниже, на котором будет указан используемый интерфейс и SSID точки доступа, подвергающейся атаке и клонированию.

Целевой пользователь был деаутентифицирован в своей точке доступа. При повторной аутентификации он будет перенаправлен на клонированную точку доступа-двойника.

Когда они это сделают, прокси-сервер на веб-сервере перехватит их запрос и выдаст достоверное сообщение о том, что на маршрутизаторе произошло обновление прошивки и необходимо повторно пройти аутентификацию.

Обратите внимание, что я ввел свой пароль и нажал «Отправить».

Когда пользователь введёт свой пароль, он будет передан вам через открытый терминал Wifiphisher, как показано ниже. Пользователь будет перенаправлен через вашу систему в интернет, даже не подозревая, что произошло что-то неладное.

Итак, мои хакеры-новички, ни один пароль от Wi-Fi не надёжный! Возвращайтесь и узнавайте всё больше о самом ценном навыке в мире — хакерстве!

Вам нужно узнать пароль от Wi-Fi, но у вас нет времени его взламывать?

В предыдущих уроках я показывал, как взломать WEP, WPA2 и WPS, но некоторые люди жаловались, что взлом WPA2 занимает слишком много времени и что не на всех точках доступа включен WPS (хотя на некоторых он есть).

Чтобы помочь в таких ситуациях, я представляю вам почти верный способ получить пароль от Wi-Fi без взлома — Wifiphisher.

Этапы стратегии Wifiphisher

Идея заключается в том, чтобы создать поддельную точку доступа, а затем деаутентифицировать пользователя или провести DoS-атаку на его настоящей точке доступа. При повторной аутентификации на вашей поддельной точке доступа с тем же SSID он увидит вполне легитимную веб-страницу, запрашивающую пароль для «обновления прошивки». Когда пользователь вводит пароль, вы перехватываете его и позволяете ему использовать поддельную точку доступа в качестве своей, чтобы он ничего не заподозрил. Гениально!

Подводя итог, Wifiphisher предпринимает следующие шаги:

- Отменить аутентификацию пользователя в его законной точке доступа.

- Позвольте пользователю пройти аутентификацию в вашем злом двойнике.

- Предложите пользователю веб-страницу на прокси-сервере, которая уведомит его о том, что произошло «обновление прошивки» и что ему необходимо снова пройти аутентификацию.

- Пароль Wi-Fi передается хакеру, и пользователь продолжает пользоваться сетью, не замечая, что только что произошло.

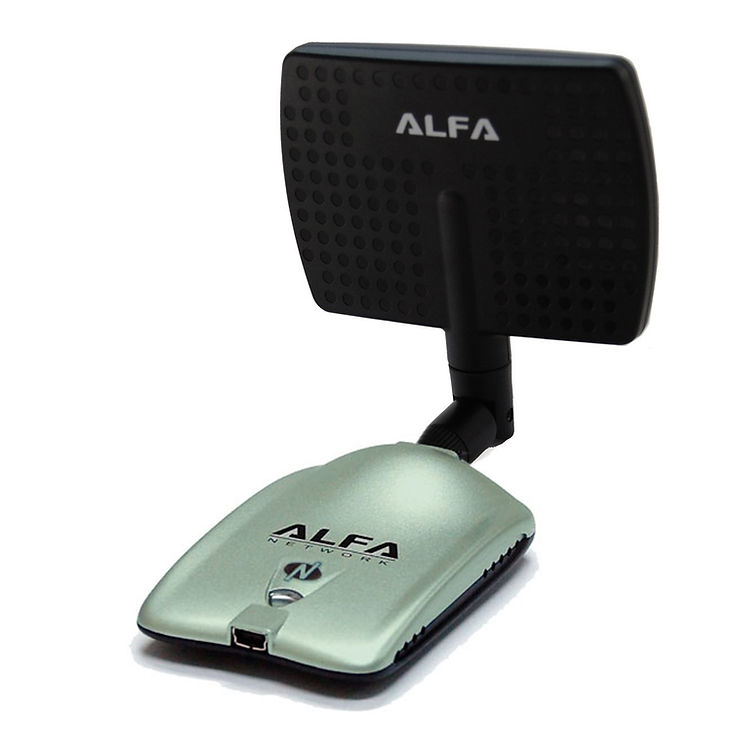

Для этого взлома вам понадобится Kali Linux и два беспроводных адаптера, один из которых должен поддерживать инъекцию пакетов. Я использовал проверенный временем Alfa AWUS036H. Вы можете использовать и другие, но перед этим убедитесь, что они совместимы с Aircrack-ng (с поддержкой инъекции пакетов). Пожалуйста, НЕ задавайте вопросов о том, почему это не работает, пока не проверите, поддерживает ли ваш беспроводной адаптер инъекцию пакетов. Большинство адаптеров не поддерживают эту функцию.

Теперь давайте взглянем на Wifiphisher.

Шаг 1: Загрузите Wifiphisher

Для начала запустите Kali и откройте терминал. Затем скачайте Wifiphisher с GitHub и распакуйте код.

Кали > tar -xvzf /root/wifiphisher-1.1.tar.gz

Как вы видите ниже, я распаковал исходный код Wifiphisher.

Кроме того, вы можете клонировать код из GitHub, введя:

kali > git clone https://github/wifiphisher/wifiphisher

Шаг 2 : Перейдите в каталог

Затем перейдите в каталог, созданный Wifiphisher при распаковке. В моём случае это /wifiphisher-1.1 .

kali > cd wifiphisher-.1.1

При просмотре содержимого этого каталога вы увидите, что там находится скрипт wifiphisher.py .

кали > ls -l

Шаг 3 : Запустите скрипт

Вы можете запустить скрипт Wifiphisher, введя:

kali > python wifiphisher.py

Обратите внимание, что я предварил скрипт именем интерпретатора — python.

При первом запуске скрипт, скорее всего, сообщит, что hostapd не найден, и предложит установить его. Для установки нажмите «y» (да). После этого скрипт перейдёт к установке hostapd.

После завершения еще раз запустите скрипт Wifiphisher.

kali > python wifiphisher.py

На этот раз он запустит веб-сервер на портах 8080 и 443, а затем начнет обнаруживать доступные сети Wi-Fi.

После завершения он выведет список всех обнаруженных сетей Wi-Fi. Обратите внимание, что в конце моего примера обнаружена сеть «Hackers-Arise». Именно её мы и будем атаковать.

Шаг 4 : Отправьте свою атаку и получите пароль

Нажмите Ctrl + C на клавиатуре, и вам будет предложено ввести номер точки доступа, которую вы хотите атаковать. В моём случае это 12.

После нажатия Enter Wifiphisher отобразит экран, подобный показанному ниже, на котором будет указан используемый интерфейс и SSID точки доступа, подвергающейся атаке и клонированию.

Целевой пользователь был деаутентифицирован в своей точке доступа. При повторной аутентификации он будет перенаправлен на клонированную точку доступа-двойника.

Когда они это сделают, прокси-сервер на веб-сервере перехватит их запрос и выдаст достоверное сообщение о том, что на маршрутизаторе произошло обновление прошивки и необходимо повторно пройти аутентификацию.

Обратите внимание, что я ввел свой пароль и нажал «Отправить».

Когда пользователь введёт свой пароль, он будет передан вам через открытый терминал Wifiphisher, как показано ниже. Пользователь будет перенаправлен через вашу систему в интернет, даже не подозревая, что произошло что-то неладное.

Итак, мои хакеры-новички, ни один пароль от Wi-Fi не надёжный! Возвращайтесь и узнавайте всё больше о самом ценном навыке в мире — хакерстве!